| Информационная система |  |

ФЕДЕРАЛЬНОЕ АГЕНТСТВО

ПО ТЕХНИЧЕСКОМУ РЕГУЛИРОВАНИЮ И МЕТРОЛОГИИ

|

|

НАЦИОНАЛЬНЫЙ |

ГОСТ

Р МЭК |

АТОМНЫЕ ЭЛЕКТРОСТАНЦИИ

Системы контроля и управления, важные

для безопасности. Программное обеспечение

компьютерных систем,

выполняющих функции категории А

IEC 60880:2006

Nuclear power plants -

Instrumentation and control systems important for safety -

Software aspects for computer-based systems performing category A functions

(IDT)

|

|

Москва Стандартинформ 2011 |

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. № 184-ФЗ «О техническом регулировании», а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 «Стандартизация в Российской Федерации. Основные положения»

Сведения о стандарте

1 ПОДГОТОВЛЕН на основе аутентичного перевода на русский язык стандарта, указанного в пункте 4, который выполнен Открытым акционерным обществом «Всероссийский научно-исследовательский институт атомных электростанций» (ОАО «ВНИИАЭС») и Автономной некоммерческой организацией «Измерительно-информационные технологии» (АНО «Изинтех»)

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 322 «Атомная техника»

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 30 ноября 2010 г. № 739-ст

4 Настоящий стандарт идентичен международному стандарту МЭК 60880:2006 «Атомные электростанции. Системы контроля и управления, важные для безопасности. Программное обеспечение компьютерных систем, выполняющих функции категории A» (IEC 60880:2006 «Nuclear power plants - Instrumentation and control systems important for safety - Software aspects for computer-based systems performing category A functions»).

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе «Национальные стандарты», а текст изменений и поправок - в ежемесячно издаваемых информационных указателях «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

СОДЕРЖАНИЕ

a) Техническое обоснование, основные проблемы и организация настоящего стандарта

Проектирование систем контроля и управления, основанных на программном обеспечении и используемых для целей ядерной безопасности, является сложной задачей из-за требований безопасности, которые должны быть выполнены. Программное обеспечение безопасности, используемое на атомных электростанциях (АЭС), которое часто требуется только в аварийных ситуациях, должно пройти полную валидацию и аттестацию перед его применением в эксплуатации. Для достижения необходимой высокой надежности систем контроля и управления специальные меры должны приниматься в течение всего жизненного цикла программного обеспечения, начиная с формулирования базовых требований на различных фазах проектирования и кончая процедурами верификации и валидации для эксплуатации и обслуживания. Целью настоящего стандарта является освещение соответствующих аспектов безопасности и обеспечение требований для достижения высокого качества программного обеспечения.

Настоящий стандарт разработан на основе использования и обобщения опыта применения его первого издания, которое было выпущено в 1986 г. с целью интерпретации принципов безопасности, применявшихся ранее к аппаратным системам с жесткими связями, применительно к цифровым системам - многопроцессорным распределенным системам, а также к системам более высокого уровня с центральным процессором, включенных в системы безопасности атомных электростанций.

Данное издание широко использовалось в атомной промышленности для определения требований и как руководство в отношении программного обеспечения систем контроля и управления, важных для безопасности атомных электростанций.

Настоящий стандарт предназначен для использования разработчиками систем, подразделениями АСУТП АЭС, экспертами и лицензирующими организациями.

b) Место настоящего стандарта в структуре серии стандартов подкомитета 45А

Непосредственные ссылки на МЭК 60880 имеются в МЭК 61513, который рассматривает вопросы системных аспектов и высокоинтегрированного компьютерного контроля и управления, используемого в системах безопасности атомных станций.

МЭК 60880 является документом второго уровня по классификации ПК 45А и касается аспектов программного обеспечения систем контроля и управления, выполняющих функции категории А.

Требования к программному обеспечению, связанному с выполнением функций категорий В и С, описаны в МЭК 62138.

МЭК 60880 и МЭК 62138 в целом охватывают аспекты программного обеспечения компьютерных систем, используемых на атомных станциях для выполнения функций, важных для безопасности.

Настоящее второе издание МЭК 60880 должно использоваться совместно с МЭК 60987 и МЭК 61226, а также с серией стандартов ПК 45А по техническому обеспечению и стандартами по классификации.

Более полная информация о структуре серии стандартов ПК 45А приведена в пункте d) настоящего введения.

c) Рекомендации и ограничения по использованию настоящего стандарта

Важно отметить, что настоящий стандарт не устанавливает дополнительных требований к системам безопасности.

Специальные требования и рекомендации касаются следующих аспектов:

1) общий подход к разработке программного обеспечения, обеспечивающего его высокую надежность, включая надежность взаимосвязей между программным и техническим обеспечениями;

2) общий подход к верификации программного обеспечения и валидации программных аспектов компьютерных систем;

3) метод управления модификацией и конфигурацией программного обеспечения;

4) требования к использованию инструментальных программ;

5) методы оценки соответствия ранее разработанного программного обеспечения.

Общепризнанным является тот факт, что технология программного обеспечения продолжает развиваться быстрыми темпами, поэтому невозможно включить в настоящий стандарт все ссылки на современные методы и технологии проектирования.

Для обеспечения пригодности настоящего стандарта и в будущем основное внимание сосредоточено на принципиальных вопросах, а не на конкретных технологиях программного обеспечения.

При разработке новых технологий будет возможность оценки пригодности этих технологий, применяя принципы безопасности, содержащиеся в настоящем стандарте.

d) Описание структуры серии стандартов ПК 45А и их взаимосвязи с другими документами МЭК (МАГАТЭ и ИСО)

Документом высшего уровня серии стандартов ПК 45А является МЭК 61513. Этот стандарт касается требований к системам контроля и управления, важных для безопасности атомных станций (АС), и лежит в основе серии стандартов ПК 45А.

В МЭК 61513 имеются непосредственные ссылки на другие стандарты ПК 45А по общим вопросам, связанным с категоризацией функций и классификацией систем, оценкой соответствия, разделением систем, защитой от отказов по общей причине, аспектами программного и технического обеспечений компьютерных систем и проектированием пунктов управления. Стандарты, на которые имеются непосредственные ссылки, следует использовать на втором уровне совместно с МЭК 61513 в качестве согласованной подборки документов.

К третьему уровню серии стандартов ПК 45А, на которые в МЭК 61513 нет непосредственных ссылок, относятся стандарты, связанные с конкретным оборудованием, техническими методами или конкретной деятельностью. Обычно документы, в которых по общим вопросам имеются ссылки на документы второго уровня, могут использоваться самостоятельно.

Четвертому уровню, продолжающему серию стандартов ПК 45А, соответствуют технические отчеты, не являющиеся нормативными документами.

Для МЭК 61513 принята форма представления, аналогичная форме представления базовой публикации по безопасности МЭК 61508, с его структурой общего жизненного цикла безопасности и структурой жизненного цикла системы; в нем приведена интерпретация общих требований МЭК 61508-1, МЭК 61508-2 и МЭК 61508-4 для применения в ядерной области. Согласованность с этим стандартом будет способствовать соответствию требованиям МЭК 61508, интерпретированным для ядерной области. В этой структуре МЭК 60880 и МЭК 62138 соответствуют МЭК 61508-3, применительно к ядерной области.

В МЭК 61513 приведены ссылки на стандарты ИСО, а также на документ МАГАТЭ 50-C-QA по вопросам, связанным с обеспечением качества.

В серии стандартов ПК 45А последовательно реализуются и детализируются принципы и базовые аспекты безопасности, предусмотренные правилами МАГАТЭ по безопасности атомных электростанций, а также серией документов МАГАТЭ по безопасности, в частности требованиями NS-R-1 «Безопасность атомных электростанций: Проектирование» и руководством по безопасности NS-G-1.3 «Системы контроля и управления, важные для безопасности атомных электростанций». Термины и определения, применяемые в стандартах серии ПК 45А, согласованы с терминами и определениями, применяемыми в МАГАТЭ.

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

АТОМНЫЕ ЭЛЕКТРОСТАНЦИИ

Системы контроля и управления, важные для безопасности.

Программное обеспечение компьютерных систем,

выполняющих функции категории А

Nuclear power plants. Instrumentation and control systems important

for safety.

Software aspects for computer-based systems performing category A functions

Дата введения -2012-01-01

1 Область применения

Настоящий стандарт устанавливает требования к компьютерным системам контроля и управления атомных электростанций, выполняющим функции категории А, определенные в МЭК 61226.

В соответствии с определением, приведенным в МЭК 61513, системы контроля и управления класса безопасности 1 предназначены, главным образом, для поддержания функций категории А, однако они могут также поддерживать функции более низких категорий. Тем не менее, требования к системе всегда определяются выполняемыми функциями наивысших категорий.

Для программного обеспечения систем контроля и управления, выполняющих на АЭС функции только категорий В и С, в соответствии с определениями МЭК 61226 применяют требования и рекомендации МЭК 62138.

Цель требований настоящего стандарта состоит в разработке программного обеспечения высокой степени надежности. Требования настоящего стандарта относятся к каждому этапу разработки программного обеспечения и документации, включая спецификацию требований, проектирование, разработку, верификацию, валидацию и эксплуатацию.

В основу этих требований при разработке положены следующие принципы:

- наилучшая установившаяся практика;

- методы проектирования сверху вниз;

- модульность;

- верификация на каждом этапе;

- четкая документация;

- легко проверяемая документация;

- валидационные тестирования.

Дополнительные указания и информация в обеспечении требований основной части настоящего стандарта приведены в приложениях А - I.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие международные стандарты:

МЭК 60671 Периодические тестирования и контроль системы защиты ядерных реакторов (IEC 60671, Periodic tests and monitoring of the protection system of nuclear reactors)

МЭК 61069-2:1993 Измерение и управление промышленным процессом. Определение свойств системы с целью ее оценки. Часть 2: Методология оценки (IEC 61069-2:1993, Industrial-process measurement and control - Evaluation of system properties for the purpose of system assessment - Part 2: Assessment methodology)

МЭК 61226 Атомные станции. Системы контроля и управления, важные для безопасности. Классификация функций контроля и управления (IEC 61226, Nuclear power plants - Instrumentation and control systems important for safety - Classification of instrumentation and control functions)

МЭК 61508-4 Функциональная безопасность электрических/электронных/программируемых электронных систем, связанных с безопасностью. Часть 4: Определения и сокращения (IEC 61508-4, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 4: Definitions and abbreviations)

МЭК 61513 Атомные станции. Системы контроля и управления, важные для безопасности. Общие требования к системам (IEC 61513, Nuclear power plants - Instrumentation and control systems important to safety - General requirements for systems)

ИСО/МЭК 9126 Технология программирования. Качество программного продукта (ISO/IEC 9126, Software engineering - Product quality)

Руководство МАГАТЭ NS-G-1.2 Оценка и верификация безопасности для атомных электростанций (IAEA guide NS-G-1.2, Safety assessment and verification for nuclear power plant)

Руководство МАГАТЭ NS-G-1.3 Системы контроля и управления, важные для безопасности на атомных электростанциях (IAEA guide NS-G-1.3, Instrumentation and control systems important to safety in nuclear power plants)

Для датированных ссылок применяют указанный вариант. Для недатированных ссылок применяют последнее издание документа (включая все изменения и поправки).

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1 анимация (animation): Процесс, посредством которого указанное в спецификации поведение демонстрируется с реальными значениями, полученными из задающих поведение выражений и некоторых входных величин.

3.2 прикладная функция (application function): Функция системы контроля и управления по выполнению задачи, связанной с контролируемым процессом, а не с функционированием самой системы.

[МЭК 61513, пункт 3.1]

3.3 проблемно-ориентированный язык (application oriented language): Компьютерный язык, специально разработанный для определенного типа применений и используемый лицами, являющимися специалистами в данном типе применения.

[МЭК 62138, пункт 3.3]

Примечание 1 - Группы оборудования обычно характеризуются проблемно-ориентированными языками, обеспечивающими удобное приспособление оборудования к специфичным требованиям.

Примечание 2 - Проблемно-ориентированные языки могут использоваться для обеспечения функциональных требований к системе контроля и управления и/или для установления или разработки прикладного программного обеспечения. Они могут базироваться на текстах, графике или на том и другом.

Примечание 3 - Например, языки диаграмм блоков функций, языки, определенные МЭК 61131-3.

3.4 прикладное программное обеспечение (application software): Часть программного обеспечения системы контроля и управления, которая обеспечивает выполнение прикладных функций.

[МЭК 61513, пункт 3.2]

3.5 автоматизированная генерация кода (automated code generation): Функция автоматизированных инструментов, позволяющая преобразовывать проблемно-ориентированный язык в форму, пригодную для компиляции или выполнения.

3.6 канал (channel): Совокупность взаимосвязанных компонентов внутри системы, имеющая один выход. Канал теряет свою идентичность тогда, когда сигналы на единственном выходе сочетаются с сигналами от других каналов, например, от канала контроля или канала активизации защиты.

[Глоссарий МАГАТЭ NS-G-1.3]

3.7 уплотнение кода (программы) (code compaction): Целесообразное уменьшение размеров памяти, необходимой для программы, путем исключения избыточных или посторонних команд.

3.8 отказ по общей причине (ООП) [common cause failure (CCF)]: Отказ двух или более конструкций, систем или компонентов вследствие единичного конкретного события или единичной конкретной причины.

[Глоссарий МАГАТЭ NS-G-1.3]

3.9 компьютер (computer): Программируемое функциональное устройство, которое состоит из одного или нескольких процессоров и периферийного оборудования, управляется хранящимися внутри программами и способно выполнять основные вычисления, включая многочисленные арифметические или логические операции без вмешательства в этот процесс человека.

[ИСО 2382-1]

Примечание - Компьютер может быть автономным или состоять из нескольких взаимосвязанных устройств.

3.10 компьютерная программа (computer program): Набор упорядоченных команд и данных, которые описывают операции в форме, приемлемой для их выполнения компьютером.

3.11 компьютеризированная система (computer-based system): Система контроля и управления, функции которой в большей своей части зависят от использования микропроцессоров, программируемого электронного оборудования или компьютеров либо полностью определяются таким использованием.

[МЭК 61513, пункт 3.10].

Примечание - Эквивалентны следующему определению: цифровые системы, системы с программным обеспечением, программируемые системы.

3.12 данные (data): Представление информации или команд в виде, пригодном для передачи, интерпретации или обработки с помощью компьютера.

[IEEE 610, модифицировано]

Примечание - Данные, необходимые для определения параметров и реализации прикладных и служебных функций в системе, называются «прикладными данными».

3.13 глубокоэшелонированная защита (defence in depth): Применение более одной защитной меры для достижения определенной цели безопасности так, чтобы цель была достигнута даже при отказе одной из защитных мер.

[Глоссарий МАГАТЭ по безопасности]

3.14 разнообразие (diversity): Наличие двух или более путей или средств достижения установленной цели. Разнообразие специально создается как защита от отказа по общей причине. Оно может быть достигнуто наличием систем, которые физически отличаются одна от другой, или с помощью функционального разнообразия, если аналогичные системы достигают установленной цели различными путями.

3.15 динамический анализ (dynamic analysis): Процесс оценки системы или компоненты, основанный на их поведении в процессе работы. В противоположность статическому анализу.

[IEEE 610]

3.16 отказ (failure): Отклонение реального функционирования от запланированного. [МЭК 61513, пункт 3.21, изменено]

3.17 дефект (fault): Неисправность или ошибка в компоненте технического обеспечения, программного обеспечения или системы.

[МЭК 61513, пункт 3.22]

3.18 устойчивость к дефектам и ошибкам (fault tolerance): Встроенные возможности системы обеспечивать непрерывную и правильную работу при наличии ограниченного числа дефектов технического или программного обеспечения.

3.19 функциональное разнообразие (functional diversity): Применение разнообразия на функциональном уровне (например, активация останова при достижении предельных значений как давления, так и температуры).

3.20 универсальный язык (general-purpose language): Компьютерный язык, предназначенный для всех видов применения.

[МЭК 62138, пункт 3.17]

Примечание 1 - Программное обеспечение операционной системы групп оборудования обычно реализуется с использованием универсальных языков.

Примечание 2 - Примеры: Ада, Си, Паскаль.

3.21 ошибка человека (human error): Действие человека, приводящее к непреднамеренному результату.

3.22 инициализировать (initialize): Установить счетчики, переключатели, адреса или содержимое устройств памяти на нулевое значение или другие начальные значения в начале или в заданной точке выполнения компьютерной программы.

3.23 комплексные тестирования (integration tests): Тестирования, проводимые во время процесса интеграции технического и программного обеспечения до валидации компьютерной системы с целью проверки совместимости программного обеспечения и технического обеспечения компьютера.

3.24 библиотека (library): Набор связанных элементов программного обеспечения (ПО), сгруппированных вместе, но индивидуально отбираемых для включения в окончательный продукт ПО.

3.25 N-версионное программное обеспечение (N-version software): Набор различных программ, называемых версиями, разработанных под общие требования и общие приемо-сдаточные тестирования. Версии выполняются одновременно и независимо, обычно на резервированных аппаратных средствах. Используются идентичные входы в тестовых системах или соответствующие входы резервированных систем. В случае противоречия между выходами различных версий используется заранее определенная стратегия, такая, например, как голосование.

3.26 операционное системное программное обеспечение (operation system software): Программное обеспечение, выполняемое на целевом процессоре во время работы, такое, например, как драйверы и сервисы входа/выхода, управление прерываниями, планировщик, драйверы связи, библиотеки прикладных программ, диагностирование во время работы, управление резервированием и смягченной деградацией.

3.27 исходное постулированное событие (ИПС) (postulated initiating event - PIE): Событие, приводящее к ожидаемым происшествиям или аварийным ситуациям и, как следствие, к явлениям отказов.

[МЭК 61513, пункт 3.41]

3.28 ранее разработанное программное обеспечение (РПО) (predeveloped software - PDS): Часть программного обеспечения, которая уже существует, доступна как коммерческий или запатентованный продукт и предлагается к использованию.

[МЭК 62138, пункт 3.24, модифицировано]

3.29 резервирование (redundancy): Использование альтернативных (одинаковых или неодинаковых) конструкций, систем или компонентов таким образом, чтобы все они могли выполнять требующуюся функцию независимо от эксплуатационного состояния или выхода из строя любого из них.

[Глоссарий МАГАТЭ NS-G-1.3]

3.30 ролевое управление доступом (role-based access control): Управление доступом на основе правил, определяющих разрешение доступа пользователей к объекту (функции, данные) не на индивидуальном основании, а на основании принадлежности к группам с идентичными задачами.

3.31 функция безопасности (safety function): Специфичная цель, которая должна быть достигнута для обеспечения безопасности.

[Глоссарий МАГАТЭ NS-R-1]

3.32 система безопасности (safety system): Система, важная для безопасности, обеспечивающая безопасный останов реактора или отвод остаточного тепла в активной зоне либо ограничивающая последствия ожидаемых при эксплуатации событий и проектных аварий.

[Глоссарий МАГАТЭ NS-R-1]

3.33 траектория сигнала (signal trajectory): Динамика изменения всех состояний оборудования, внутренних состояний, входных сигналов и действий оператора, определяющих выходы системы.

3.34 программное обеспечение (ПО) (software): Программы (т.е. набор упорядоченных команд), данные, правила и любая связанная с этим документация, имеющая отношение к работе компьютеризированной системы контроля и управления.

[МЭК 62138, пункт 3.27]

3.35 разработка ПО (software development): Стадия жизненного цикла ПО, которая приводит к созданию ПО системы контроля и управления или программного продукта. Она охватывает деятельность, начиная от спецификации требований и до валидации и установки на объекте.

[МЭК 62138, пункт 3.30]

3.36 модификация ПО (software modification): Изменение в уже согласованном документе (или документах), ведущее к изменению рабочей программы.

Примечание - Модификации ПО могут происходить в процессе первоначальной разработки ПО (например, устранение ошибок, обнаруженных на поздних этапах разработки) либо когда ПО уже находится в эксплуатации.

3.37 жизненный цикл безопасности ПО (software safety lifecycle): Необходимая деятельность при разработке и использовании программного обеспечения СКУ, важной для безопасности, осуществляемая в течение всего периода времени, начиная с разработки спецификации требований к программному обеспечению и заканчивая выведением программного обеспечения из эксплуатации.

[МЭК 62138, пункт 3.31]

3.38 версия ПО (software version): Экземпляр программного продукта, полученный путем модификации или корректировки предыдущего программного продукта.

[IEEE 610, модифицировано]

3.39 спецификация (specification): Документ, определяющий в полной, точной, проверяемой форме требования, дизайн, поведение или другие свойства системы либо компонента, и, зачастую, процедуры для определения, выполняются ли эти требования.

[IEEE 610]

Примечание - Существуют различные типы спецификаций, например, спецификация требований к ПО или спецификация проекта.

3.40 статический анализ (static analysis): Процесс оценки системы или ее компонентов, основанный на ее форме, структуре, содержании или документации.

3.41 системное программное обеспечение (system software): Часть ПО системы контроля и управления, созданная для конкретного компьютера или семейства оборудования с целью облегчения разработки, эксплуатации и модификации этих объектов и связанных с ними программ.

[МЭК 62138, пункт 3.33]

3.42 валидация системы (system validation): Подтверждение путем проверки и предоставления других свидетельств того, что система в целом соответствует спецификации требований (функциональность, время отклика, устойчивость к дефектам и ошибкам, запас прочности).

3.43 верификация (verification): Подтверждение экспертизой и предоставлением иного объективного свидетельства того, что результаты функционирования соответствуют целям и требованиям, определенным для такого функционирования.

[МЭК 62138, пункт 3.35]

4 Сокращения

АПСП - автоматизированное проектирование и создание программ;

ООП - отказ по общей причине (см. 3.8);

РПО - ранее разработанное программное обеспечение (см. 3.28);

ИПС - исходные постулированные события (см. 3.27);

ОК - обеспечение качества;

В&В - верификация и валидация;

СКУ - система контроля и управления.

5 Общие требования к проектам программного обеспечения

5.1 Общая информация

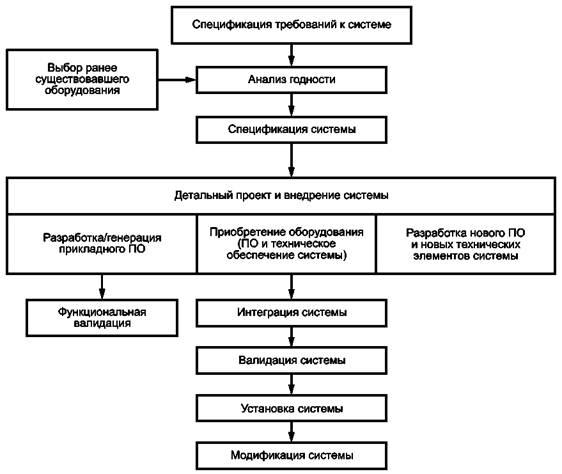

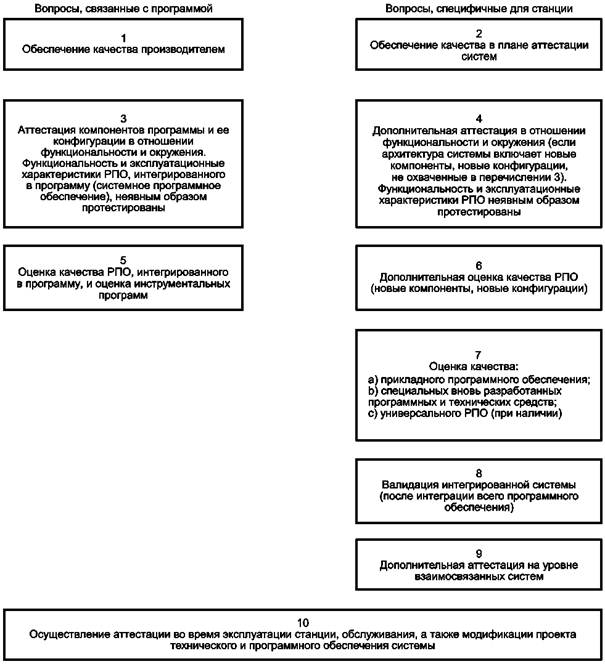

Процесс создания систем контроля и управления, применяемых на атомных станциях, установлен в МЭК 61513, в котором концепция жизненного цикла безопасности системы вводится в качестве средства, с помощью которого можно управлять процессом. Кроме того, принятие этой концепции должно привести к получению данных, необходимых для обоснования работы систем безопасности. Описанный в МЭК 61513 жизненный цикл безопасности системы включает в себя и устанавливает (но не навязывает) требования к мероприятиям проекта, которые должны осуществляться при создании систем (см. рисунок 1).

Рисунок 1 - Деятельность по жизненному циклу безопасности системы (как определено в МЭК 61513)

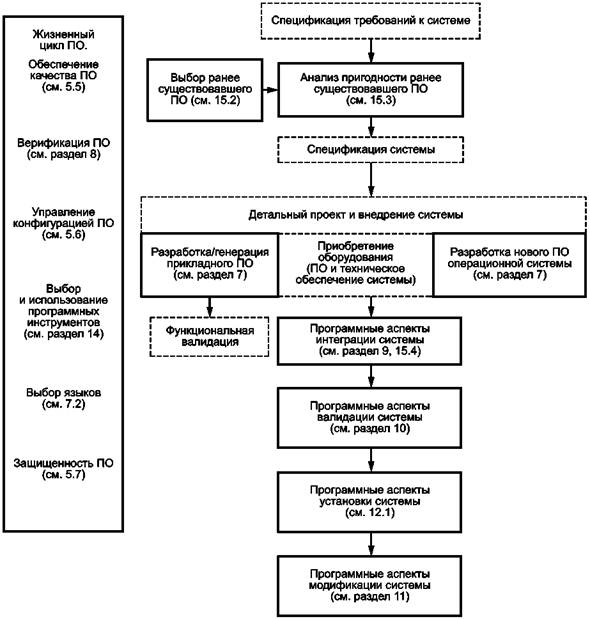

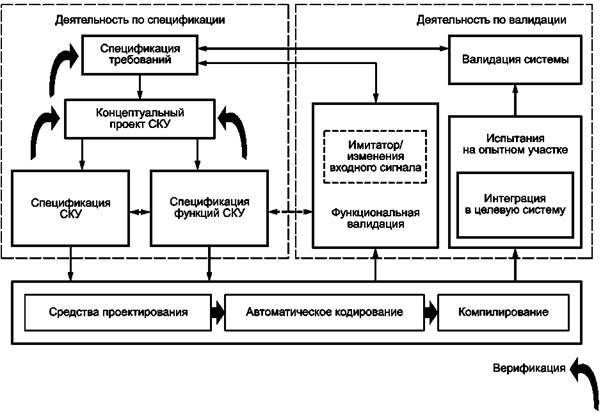

Жизненный цикл безопасности системы для компьютерных (т.е. цифровых) систем расширяется и включает в себя концепцию жизненного цикла безопасности ПО (см. рисунок 2). В соответствии с этой концепцией техническое и программное обеспечения разрабатываются параллельно, исходя из общей спецификации, а затем объединяются на этапах жизненного цикла, соответствующих интеграции и установке.

Следующие процессы обеспечивают поэтапный процесс разработки при создании ПО:

- управление проектом ПО (см. 5.4);

- обеспечение качества и контроль качества ПО (см. 5.5);

- управление конфигурацией ПО (см. 5.6);

- защищенность ПО (см. 5.7);

- верификация ПО (см. раздел 8).

Существует также деятельность, включающая в себя выбор языков (см. 7.2, приложение D), выбор программных инструментов, помогающих разработке (см. раздел 14), предупреждение ООП (см. раздел 13) и изготовление документации (см. 7.4, приложение F).

Итоговая деятельность, связанная с ПО, в жизненном цикле безопасности системы и вспомогательные процессы показаны на рисунке 2 (блоки, выделенные полужирным шрифтом и со ссылками на соответствующие подразделы в скобках).

Разработку ПО следует осуществлять на основании традиционной модели «V», поскольку этот подход отражен и распространен в других стандартах, в частности в документе МАГАТЭ NS-G-1.3, при этом допускается необходимая корректировка, поскольку очевидно, что некоторые этапы разработки могут осуществляться автоматически, а процесс разработки может быть итерационным.

В подразделах 5.2 и 5.3 приведены различные типы ПО, различные подходы к разработке, рассматриваемые в настоящем стандарте.

Примечание - Блоки, заключенные в тонкие пунктирные линии, представляют деятельность в отношении системы, не освещаемую в настоящем стандарте.

Рисунок 2 - Деятельность по жизненному циклу безопасности системы, связанная с ПО

5.2 Типы ПО

Компоненты ПО системы часто определяют как принадлежащие к ПО операционной системы (обмен информацией, управление входами/выходами, стандартные функции, самопроверка и т.п.) либо к прикладному ПО (логика блокировок, контуры регулирования, формат отображения, аварийная логика и т.п.).

Прикладное ПО обычно использует средства, предоставляемые ПО операционной системы, уменьшая таким образом необходимость дублирования программ внутри модулей, что снижает общий объем ПО.

Прикладное ПО обычно является специфичным для данного проекта.

ПО операционной системы может использоваться в различных проектах.

Многие проекты систем широко применяют конфигурационные данные. Конфигурационные данные могут относиться к ПО операционной системы либо к прикладному ПО. Конфигурационные данные, связанные с прикладным ПО, состоят, главным образом, из технических данных станции, вытекающих из проекта станции, и часто подготавливаются проектантами станции, которые не обязательно должны обладать навыками в области программирования.

Конфигурационные данные могут быть разделены на:

- элементы данных, которые не должны изменяться в режиме «онлайн» операторами станции и к которым предъявляются такие же требования, как и к остальной части ПО;

- параметры, т.е. элементы данных, которые могут быть изменены операторами во время работы станции (например, уровни аварийной сигнализации, уставки, данные по калибровке измерительной аппаратуры) и для которых необходимы специфичные требования.

Многие современные платформы оборудования для контроля и управления обеспечены обширным набором инструментальных программ, позволяющим инженерам системотехникам проектировать и реализовывать рабочие программы.

Например, типичная СКУ, разработанная с использованием компонентов комплекса оборудования, включает в себя:

- компоненты ранее разработанного программного обеспечения, такие как ядро операционного системного программного обеспечения и библиотека прикладных функций. Обычно эти компоненты разработаны с применением универсальных языков;

- данные конфигурации, необходимые для адаптации ядра операционного системного программного обеспечения к средствам ввода-вывода и сервисам, требующимся в данном применении;

- прикладное программное обеспечение, разработанное с использованием проблемно-ориентированных языков.

5.3 Подход к разработке программного обеспечения

Обычно программное обеспечение вносит существенный вклад в функции, выполняемые СКУ. Оно может также поддерживать дополнительные функции, предусмотренные в проекте системы (например, инициализацию и контроль за техническим обеспечением, связь и синхронизацию между подсистемами). Таким образом, в большинстве случаев жизненный цикл программного обеспечения тесно связан с жизненным циклом безопасности системы. В частности, спецификация требований к программному обеспечению является частью спецификации требований к системе и частью проекта системы либо непосредственно вытекает из них.

Несмотря на то, что верификация новых компонентов программного обеспечения определенно является частью жизненного цикла безопасности программного обеспечения, часто не существует разделения и четкой границы между интеграцией программного обеспечения с системой. Поэтому в настоящем стандарте интеграция программного обеспечения рассматривается как часть интеграции системы. Валидация программного обеспечения также не является деятельностью, связанной только с программным обеспечением: в настоящем стандарте она рассматривается как часть интеграции и/или валидации системы.

В настоящем стандарте предполагается, что жизненный цикл программного обеспечения, первоначально предназначенный для разработки программного обеспечения с помощью универсальных языков, распространяется также на проблемно-ориентированные языки и конфигурацию ранее разработанного программного обеспечения.

Тем не менее, в нем признаются следующие различия в процессе разработки за счет введения специализированных процедур для каждого вида программного обеспечения на уровне реализации:

- реализация с использованием универсальных языков;

- реализация с использованием проблемно-ориентированных языков вместе с генераторами кода;

- отбор, использование и конфигурация ранее разработанного программного обеспечения.

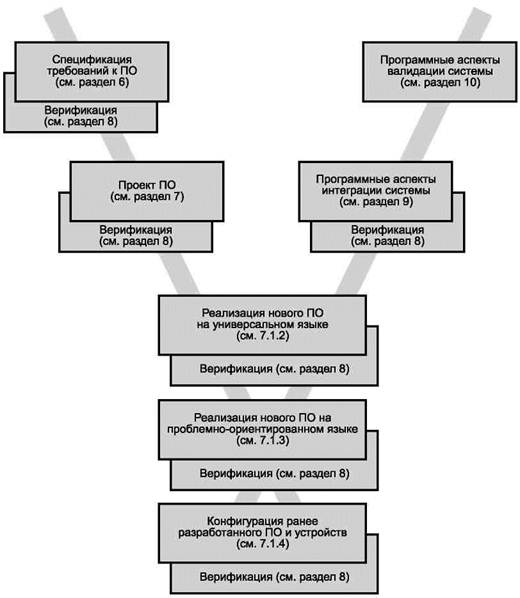

Поскольку блоки «Разработка/генерация прикладного ПО» и «Разработка нового ПО операционной системы» на рисунке 2 представляют большую и существенную часть жизненного цикла безопасности программного обеспечения, на рисунке 3 приведена ее «расшифровка», в которой более детально представлена деятельность между определением спецификации требований к программному обеспечению и его валидацией, с четким обозначением трех различных путей реализации. На рисунке 3 в скобках указаны соответствующие разделы и пункты настоящего стандарта.

Дополнительные требования к программному обеспечению приведены в приложении В.

Принципы, отраженные в требованиях настоящего стандарта, касаются качества конечной программы, и они применимы независимо от того, разработана ли программа с использованием универсальных языков, проблемно-ориентированных языков с автоматической генерацией рабочей программы, а также независимо от конфигурации.

Рисунок 3 - Деятельность по разработке в рамках жизненного цикла безопасности программного обеспечения по МЭК 60880

5.4 Управление проектированием программного обеспечения

5.4.1 Любое проектирование программного обеспечения должно быть разбито на несколько этапов. Каждый этап проектирования является до некоторой степени самостоятельным, но будет влиять на другие этапы и, в свою очередь, зависеть от них. Эти этапы отличаются друг от друга видом выполняемой деятельности.

Этапы и связанная с ними деятельность при проектировании программного обеспечения составляют процесс, называемый в настоящем стандарте «разработкой программного обеспечения». Подразумевается, что этот процесс может быть итеративным при условии выполнения требований последнего абзаца введения к разделу 6 МЭК 61513.

Деятельность и ее этапы при реализации проекта программного обеспечения определяются следующими общими факторами:

5.4.2 Осуществляемая на этапах процесса разработки деятельность должна быть определена в соответствии с выбранным для проекта подходом к разработке программного обеспечения (см. 5.2 и 5.3).

5.4.3 Деятельность по разработке программного обеспечения должна соотноситься с полным жизненным циклом безопасности программного обеспечения.

5.4.4 Каждый этап разработки программного обеспечения, указанный в 5.4.1, должен быть разделен на четко определенные виды деятельности.

5.4.5 Этапы разработки программного обеспечения должны быть официально приняты и ни один из них не должен быть пропущен.

5.4.6 Если деятельность по разработке программного обеспечения автоматизируется с использованием инструментальных программ, эта автоматизированная деятельность должна быть документально оформлена, включая документацию по входным и выходным данным, относящимся к конкретному этапу.

5.4.7 Входные и выходные данные на каждом этапе должны быть определены и документально оформлены.

5.4.8 Все выходные данные каждого этапа должны систематически проверяться [см. приложение В, пункт В.1, перечисление с) и пункт В.4, перечисление g)].

5.4.9 Каждый этап должен включать в себя создание соответствующих документов (см. приложение F).

5.4.10 Каждый этап должен завершаться систематическим анализом, включающим в себя проверку соответствующих документов.

5.4.11 Перечень документации, требующейся в течение жизненного цикла безопасности программного обеспечения, должен быть установлен во время разработки программного обеспечения. Пример типового перечня приведен в приложении F.

5.5 План обеспечения качества программного обеспечения

5.5.1 На ранней стадии жизненного цикла безопасности программного обеспечения должен существовать или быть установлен план обеспечения качества.

Специальные планы обеспечения качества могут быть приняты для отдельных этапов изделия или отдельных компонентов программного обеспечения в соответствии с национальными стандартами или стандартами организаций при условии соблюдения принципов, определенных в настоящем стандарте.

5.5.2 Любые отклонения от требований настоящего стандарта или его нормативных приложений должны быть установлены и обоснованы.

5.5.4 В частности, должно быть рассмотрено влияние данных действий на СКУ и на программное обеспечение.

5.5.5 Все необходимые технические процедуры, проводимые при выполнении каждого этапа жизненного цикла безопасности программного обеспечения, должны быть указаны в плане обеспечения качества.

5.5.6 В плане обеспечения качества должно содержаться требование о том, чтобы реализация этапов была поручена компетентным лицам с предоставлением им необходимых ресурсов.

5.5.7 В плане обеспечения качества должно содержаться требование о том, чтобы модификации уже утвержденных документов осуществлялись на основе четкого определения конкретных изменений, их анализа и последующего утверждения уполномоченными лицами.

5.5.8 В плане обеспечения качества должно содержаться требование о том, чтобы используемые методы, языки, инструментальные программы, правила и стандарты были определены и оформлены документально, а также были известны соответствующим лицам и ими освоены.

5.5.9 В плане обеспечения качества должно содержаться требование о том, чтобы при использовании нескольких методов, языков, инструментальных программ, правил и/или стандартов было ясно, какой именно из них используется для каждого вида деятельности.

5.5.10 В плане обеспечения качества должно содержаться требование, чтобы специфичные для проекта термины, выражения, сокращения и условные обозначения были четко определены.

5.5.11 В плане обеспечения качества должно содержаться требование о том, чтобы любые возникшие в связи с качеством проблемы были отслежены и разрешены.

5.5.12 В плане обеспечения качества должно содержаться требование о том, чтобы результаты его реализации были документально оформлены.

5.5.13 Каждый шаг верификации или анализа должен заканчиваться отчетом о проведенном анализе, сделанных выводах и принятых согласованных решениях. Отчет должен быть включен в документацию.

5.5.14 Любые отклонения от плана обеспечения качества должны быть оформлены документально и обоснованы.

5.6 Управление конфигурацией

В 6.2.1.2 МЭК 61513 (план управления конфигурацией системы) приведены требования управления конфигурацией на уровне СКУ.

В данном подпункте приведены дополнительные требования, специфичные для программного обеспечения или имеющие для него особое значение.

5.6.1 Управление конфигурацией программного обеспечения должно осуществляться в соответствии с положениями плана управления конфигурацией или плана обеспечения качества.

5.6.2 Эти положения плана должны быть согласованы с соответствующими положениями на уровне управления конфигурацией системы.

5.6.3 Документально оформленные процедуры управления конфигурацией программного обеспечения должны быть установлены на ранней стадии проекта программного обеспечения при соблюдении следующих требований:

5.6.4 Каждая создаваемая версия любого программного продукта должна иметь уникальную идентификацию.

5.6.5 Должна быть возможность идентификации соответствующих версий всей документации, связанной с каждым программным продуктом.

5.6.6 Программное обеспечение, находящееся в разработке, должно быть отделено от программного обеспечения, достигшего разрешенного или верифицированного статуса.

5.6.7 Должна быть возможность идентификации версий всех программных продуктов, которые совместно образуют полную версию конечного программного продукта.

5.6.8 Должна быть возможность верификации полноты программных продуктов.

5.6.9 Должна быть возможность идентификации версии программного обеспечения целевой системы.

5.6.10 Должна быть возможность ретроспективной идентификации всех программных продуктов, на которые влияет реализация модификаций.

5.6.11 Доступ ко всем программным продуктам, введенным под управление конфигурацией, должен быть объектом соответствующего управления для обеспечения того, чтобы программное обеспечение не модифицировалось не уполномоченными на это лицами и сохранялась защищенность программного обеспечения.

5.6.12 Должна быть возможность идентификации всех трансляторов и всех версий инструментальных программ, используемых для получения каждой выполняемой программы (см. 14.3.3).

5.7 Защищенность программного обеспечения

Цель защищенности программного обеспечения и данных состоит в том, чтобы неуполномоченные лица и не предназначенные для этой цели системы не могли их считывать или изменять, и, в то же время, был обеспечен необходимый доступ для уполномоченных лиц и предназначенных для этой цели систем.

В 5.4.2 (общий план защищенности) и 6.2.2 (план защищенности системы) МЭК 61513 представлены требования по защищенности на уровне архитектуры К&У и конкретной СКУ.

Хотя использование программного обеспечения действительно представляет определенную потенциальную угрозу защищенности, основные контрмеры обычно осуществляются на уровне системы, например меры физической защиты, подсоединение блокирующих устройств. Основные требования к защищенности, налагаемые на программное обеспечение, могут дополнять защитные меры на системном уровне и способны свести к минимуму уязвимость.

В настоящем подразделе представлены требования к защищенности, специфичные или особенно важные для программного обеспечения.

5.7.1 Анализ защищенности

5.7.1.1 Должен быть проведен анализ потенциальных угроз защищенности в отношении программного обеспечения. В анализе должны быть учтены соответствующие этапы жизненного цикла безопасности системы и программного обеспечения. В нем также должны быть определены требования к защите и доступности данных и программного обеспечения, основанные на требованиях настоящего пункта.

5.7.1.2 В плане обеспечения качества программного обеспечения или системы либо в плане защищенности программного обеспечения или системы должен быть учтен анализ защищенности программного обеспечения.

5.7.1.3 Если анализ показывает, что контрмеры на системном уровне недостаточны, то в нем должны быть определены требования к контрмерам при проектировании программного обеспечения.

5.7.2 Проект защищенности

5.7.2.1 Требования к контрмерам при проектировании конкретного программного обеспечения, полученные при анализе защищенности, должны быть включены в требования к проектированию программного обеспечения.

5.7.2.2 Любое новое программное обеспечение должно проектироваться так, чтобы минимизировать уязвимость системы.

5.7.2.3 Любому ранее разработанному программному обеспечению нужно придать такие конфигурацию и параметры, чтобы минимизировать уязвимость системы, например, путем минимизации функций до необходимого предела или с помощью существующих функций защищенности программного обеспечения.

5.7.2.4 Должна быть исключена возможность изменения хранящихся программ оператором.

5.7.2.5 Если для выполнения функций К&У оператору необходим доступ к изменению данных, то устройства человеко-машинного интерфейса должны ограничивать этот доступ необходимыми пределами.

5.7.2.6 Там, где необходимо противостоять возможным угрозам защищенности, должны быть включены в проект, конфигурацию и/или процедуру присвоения параметров программного обеспечения эффективные защитные меры, касающиеся:

- управления выборочного доступа пользователя к функциям программного обеспечения;

- связи данных с системами, имеющими меньшую важность для безопасности;

- прослеживаемости модификаций программного обеспечения или параметров.

5.7.2.7 В проектной документации должны быть определены и описаны функции, критические для защищенности, и элементы защищенности, примененные в программном обеспечении.

5.7.2.8 Во время верификации программного обеспечения должна быть подтверждена защищенность функций.

5.7.2.9 Во время валидации СКУ с помощью подходящих тестов должна быть продемонстрирована эффективность функций защищенности.

5.7.3 Доступ пользователя

5.7.3.1 Там, где необходимо, программное обеспечение должно поддерживать технические меры по эффективной процедуре аутентификации, прежде чем пользователю будет разрешен доступ.

5.7.3.2 Там, где доступ пользователя является элементом, критическим для защищенности, в программном обеспечении следует применять процедуру аутентификации, осуществляемую техническими средствами на основе получения комбинации информации о знании (например, пароль), личной собственности (например, ключ, карта с встроенным микропроцессором) и/или персональных характеристиках (например, отпечаток пальца), а не полагаться исключительно на пароль.

5.7.3.3 Программному обеспечению и основанному на ролевом имени управлению доступом должны быть сообщены такие конфигурация и параметры, которые ограничивают разрешенный доступ пользователя к функциям и данным необходимыми пределами.

5.7.3.4 Права доступа пользователя должны быть ограничены до определенной степени с учетом возможностей и последствий потенциальных угроз защищенности.

Одним из возможных путей правильной реализации этого требования является криптографический метод (шифрование данных).

5.7.3.5 Удаленные доступы из любых мест, находящихся вне технической среды станции (например, из административных зданий или из мест, находящихся вне станции), способных повлиять на функции программного обеспечения или данные, не допускаются.

5.7.4 Защищенность во время разработки

5.7.4.1 Жизненный цикл безопасности разработки программного обеспечения должен учитывать потенциальные угрозы защищенности во время деятельности по разработке и обслуживанию.

5.7.4.2 Должны быть предусмотрены меры против скрытых функций в прикладном программном обеспечении или системном программном обеспечении (например, верификация кода), т.к. они могут поддерживать потенциальный несанкционированный доступ.

5.7.4.3 Если меры против скрытых функций не могут быть реализованы в отношении ранее разработанного программного обеспечения, применение такого программного обеспечения может быть обосновано с учетом потенциальной угрозы обеспечения безопасности, важности безопасности функций контроля и управления (I&C), характеристик системы и программного обеспечения.

5.7.4.4 Должна быть подтверждена выявляемость во время деятельности по верификации потенциальных средств преднамеренной модификации программного обеспечения, способных приводить к ошибочному режиму работы с задержкой по времени или изменению параметров режима работы.

6 Требования к программному обеспечению

6.1 Спецификация требований к программному обеспечению

6.1.1 Требования к программному обеспечению должны извлекаться из требований к системам безопасности, такие требования к программному обеспечению являются частью спецификации компьютерной системы.

6.1.3 В требованиях к программному обеспечению должны указываться:

- прикладные функции, заложенные в программное обеспечение;

- различные типы поведения программного обеспечения и соответствующие условия перехода;

- интерфейсы и взаимодействия программного обеспечения со средой [например, с операторами, остальными элементами СКУ, другими системами (если они существуют), с которыми оно взаимодействует или разделяет ресурсы], включая роли, типы, форматы, диапазоны и ограничения на вводы и выводы данных;

- параметры программного обеспечения, которые могут быть модифицированы вручную во время операции (если существуют), их роли, типы, форматы, диапазоны и ограничения, а также проверки, которые должно осуществлять программное обеспечение, если эти параметры изменяются;

- требования к параметрам программного обеспечения, в частности требования ко времени отклика;

- то, что программное обеспечение не должно делать или чего должно избегать (если это применимо);

- требования к среде программного обеспечения или допущения, принятые относительно этой среды;

- требования к пакетам стандартных программ (при их наличии).

6.1.4 Вследствие важности данного этапа разработки программного обеспечения процесс установления требований должен быть строгим.

6.1.5 Спецификация требований к программному обеспечению должна быть такой, чтобы она могла продемонстрировать согласованность с требованиями МЭК 61513.

Детализация требований, дополняющих спецификацию требований к программному обеспечению, приведена в приложении А.

6.1.6 Должны быть описаны ограничения, связанные со взаимодействием между программным и техническим обеспечением (см. А.2.1 приложения А).

6.1.7 В спецификации требований программного обеспечения должна быть ссылка на спецификацию требований технического обеспечения для каждого влияющего элемента проекта технического обеспечения.

6.1.8 Специальные условия работы, такие как ввод станции в эксплуатацию, перегрузка топлива, должны быть описаны вплоть до уровня программного обеспечения подверженной влиянию функции.

6.2 Самоконтроль

6.2.1 Программное обеспечение компьютерных систем должно контролировать техническое обеспечение во время работы в определенные промежутки времени, а также свое собственное поведение (см. А.2.2 приложения А).

Программное обеспечение рассматривается в качестве фактора первостепенной важности для достижения высокой надежности всей системы.

6.2.3 Самоконтроль программного обеспечения должен быть способней в практически выполнимых пределах обнаруживать:

- случайные отказы компонентов технического обеспечения;

- ошибочное поведение программного обеспечения (например, отклонения от установленной работы программы или установленных условий эксплуатации либо искажение данных);

- ошибочную передачу данных между различными обрабатывающими устройствами.

6.2.4 Если во время эксплуатации станции обнаружен отказ, то программное обеспечение должно вовремя и соответствующим образом на него отреагировать. Это реагирование должно реализовываться в соответствии с требуемыми в спецификации реакциями системы, а также в соответствии с правилами, установленными МЭК 61513 для проекта системы.

С целью исключения ложных срабатываний может потребоваться соответствующий анализ.

6.2.5 Самоконтроль не должен негативно влиять на выполнение системой непредусмотренных функций.

6.2.6 Следует предусмотреть возможность автоматического сбора полезной диагностической информации, получаемой в результате самоконтроля программного обеспечения.

6.3 Периодические тестирования

6.3.1 Для компьютерных систем безопасности следует применять основные принципы МЭК 60671 для тех компонентов, которые должным образом не охватываются самоконтролем.

6.3.2 Программное обеспечение должно быть спроектировано так, чтобы соответствовало следующим требованиям периодических тестирований, проводимых в пределах установленных максимальных интервалов (например, в периоды останова):

1) каждая функция безопасности должна охватываться периодическими тестированиями;

2) любой отказ при выполнении функции безопасности должен быть обнаружен.

6.3.3 Следует предусмотреть возможность автоматического сбора полезной диагностической информации, получаемой в результате периодических тестирований программного обеспечения.

6.3.4 Рекомендуется, чтобы качество программного обеспечения вспомогательных устройств, предназначенных для тестирований, соответствовало качеству оборудования, используемого для валидации, как указано в 10.2.

Нет необходимости в том, чтобы программное обеспечение вспомогательных устройств, предназначенных для тестирований систем класса соответствовало всем требованиям настоящего стандарта.

6.4 Документация

6.4.1 Основная цель документации по спецификации требований к программному обеспечению состоит в формировании основы для разработки программного обеспечения. Однако не следует пренебрегать аспектами лицензирования, поскольку данная документация может быть представлена регулирующим органам. Поэтому она может содержать аспекты, не являющиеся важными для разработки программного обеспечения, но являющиеся основой для лицензирования.

Такими важными для лицензирования аспектами могут быть:

- рассмотрение рисков;

- рекомендации для функций или конструкционных элементов безопасности;

- другие элементы, обеспечивающие основу для специфичных требований;

- специальные требования регулирующих органов к структуре программного обеспечения, анализу кода, В&В и т.п.

6.4.2 Спецификация требований к программному обеспечению должна быть представлена в стандартизованном формате, который не должен влиять на понятность документа (см. пункт А.2.3 приложения А).

6.4.3 Спецификация требований к программному обеспечению должна быть однозначной, тестируемой или верифицируемой, а также достижимой.

Для улучшения согласованности и полноты аспектов спецификации требований к программному обеспечению может применяться формализованный язык или проблемно-ориентированный язык. Для этой цели могут использоваться автоматизированные программные инструменты.

6.4.4 Спецификация требований к программному обеспечению должна быть представлена ведущим участникам процесса проектирования.

7 Проектирование и реализация

7.1 Принципы проектирования и реализации

7.1.1 Общие сведения

7.1.1.1 Проект программного обеспечения должен включать самоконтроль (см. А.2.2 приложения А).

7.1.1.2 При обнаружении отказа должны быть предприняты надлежащие действия в соответствии с 6.2.

7.1.1.3 Структура программного обеспечения должна основываться на модульном принципе.

7.1.1.4 Структура программного обеспечения должна быть простой и понятной как в целом, так и в деталях.

7.1.1.5 Следует избегать изощренных приемов, рекурсивной структуры и сжатия кода.

7.1.1.6 Исходная программа должна быть понятной для квалифицированных специалистов, не участвующих в процессе разработки.

7.1.1.7 Исходная программа должна соответствовать документально оформленным правилам, предназначенным для улучшения ясности модифицируемости и тестируемости.

7.1.1.8 Следует обосновывать любые несоответствия правилам проектирования программного обеспечения.

7.1.1.9 Должна быть представлена полная и четко написанная документация к программному обеспечению.

7.1.1.10 Линии связи должны быть спроектированы в соответствии с требованиями к передаче данных, приведенными в 5.3.1.3 МЭК 61513.

7.1.1.11 Линии связи, используемые в одном резервном устройстве последовательных элементов, должны быть детерминистскими.

7.1.1.12 Из этих положений вытекают следующие рекомендации:

1) меры по реализации требований безопасности программного обеспечения, включая самоконтроль, следует выбирать в начале проектирования (см. раздел В.3 приложения В);

2) подход к проектированию программного обеспечения «сверху - вниз» предпочтительнее подхода «снизу - вверх» (см. раздел В.1 приложения В);

3) в начале проектирования каждого программного обеспечения следует устанавливать концептуальную модель его архитектуры (см. раздел В.2 приложения В);

4) написание программы следует осуществлять таким образом, чтобы это обеспечивало простоту проведения верификации (см. разделы В.4 и В.5 приложения В);

5) там, где используется стандартное программное обеспечение от производителя или поставщика, в дополнение к перечислению с) раздела В.2 приложения В применяются требования раздела 15;

6) использование проблемно-ориентированных языков предпочтительнее использования машинно-ориентированных языков (см. примечание раздела В.5 приложения В).

7.1.2 Реализация нового программного обеспечения на универсальных языках

В настоящем пункте рассматривается ситуация, когда часть или все функции безопасности категории А обеспечиваются разработкой компонентов программного обеспечения, использующих универсальные языки.

Универсальные языки являются обычно языками высокого уровня, такими как Ада, Си, Паскаль, либо языками ассемблера, предназначенными для используемой аппаратной платформы. Языки могут применяться для реализации функции любого рода при условии соблюдения соответствующих правил проектирования и кодирования.

7.1.2.1 На этапе проектирования программного обеспечения должны быть определены его компоненты, которые нужно разработать с помощью универсальных языков.

7.1.2.2 Для этих компонентов в процессе разработки следует определить этапы детального проектирования и кодирования.

7.1.2.3 Деятельность на этапе детального проектирования состоит в уточнении выходных данных этапа проектирования с тем, чтобы можно было на систематической основе проводить кодирование на выбранном языке (например, путем определения необходимых алгоритмов, структур данных, функциональных интерфейсов, ограничений и т.п.).

7.1.2.4 Уровень детализации информации на этапе детального проектирования зависит от используемого универсального языка. Если используется язык Ассемблера, то проект должен обеспечить подробно структурированные алгоритмы и представление данных.

7.1.2.5 На этапе кодирования детальный проект должен быть транслирован в исходный код в соответствии с заранее определенными правилами программирования, основанными на требованиях приложения В.

7.1.3 Реализация нового программного обеспечения на проблемно-ориентированных языках

В настоящем пункте рассматривается ситуация, когда часть функции безопасности категории А или все такие функции обеспечиваются путем разработки новых компонентов программного обеспечения с использованием проблемно-ориентированных языков.

Проблемно-ориентированные языки опираются на методы формализации (такие как логические диаграммы или диаграммы функциональных блоков и т.п.), которые могут применяться для выражения всей или части спецификации требований к программному обеспечению. Эти части могут использоваться в качестве входной информации для генерации исполняемого кода с помощью автоматизированных средств.

7.1.3.1 Рекомендуется, чтобы методы формализации обладали следующими свойствами: невысокая сложность, ясность и стандартность расположения и представления, модульность, наличие соответствующих комментариев, отсутствие небезопасных элементов. Эти свойства, как правило, упрощают понимание, верификацию, тестирование и последующую модификацию.

7.1.3.2 В проблемно-ориентированных языках следует использовать формат, понятный для специалистов, ответственных за анализ спецификации программного обеспечения, например, для технологов и специалистов по контролю и управлению, имеющих дело с системами, для которых установлены функции контроля и управления.

7.1.3.3 Рекомендуется, чтобы проблемно-ориентированные языки поддерживали простую структуру программного обеспечения, например, линейные программы.

7.1.3.4 Рекомендуется, чтобы проблемно-ориентированные языки позволяли разработчикам учитывать спецификацию проекта архитектуры СКУ, например, давали возможность назначать функции компонентам системы и поддерживали способность проекта сохранять устойчивость к дефектам элементов технического обеспечения.

7.1.4 Конфигурация ранее разработанного программного обеспечения

В данном пункте рассматривается ситуация, когда функции безопасности категории А обеспечиваются программным обеспечением с использованием данных конфигурации, т.е. данных, специфичных для конкретного применения.

Ранее разработанное программное обеспечение может быть связано с комплексом оборудования либо оно может быть отдельной программой, которая затем интегрируется с выбранной платформой технического обеспечения.

7.1.4.1 При использовании ранее разработанного программного обеспечения должна быть проведена оценка его возможностей (см. 15.3) для обеспечения пригодности для предназначенной роли.

Требования к анализу пригодности приведены в 15.3.1.2. При существовании ограничения на использование программного обеспечения его пригодность может быть достигнута с помощью программного обеспечения, являющегося внешним по отношению к ранее разработанному программному обеспечению.

Для конфигурирования программного обеспечения предпочтителен подход, основанный на инструментальных программах, который сужает область возможных ошибок человека.

7.1.4.2 Все ограничения, связанные с данными, должны быть оформлены документально с указанием, например, допустимых форматов данных, диапазонов, правил вычислений.

7.1.4.3 Данные конфигурации должны быть оформлены документально.

7.1.4.4 Надлежащим образом должны быть обоснованы значения величин, используемых в сочетании с исходными проектными данными.

7.1.4.5 Прослеживаемость: рекомендуется, чтобы была возможность определить, когда и кем были проведены изменения данных конфигурации.

7.1.4.6 Удобство сопровождения: процесс разработки должен обеспечивать с помощью структурированного подхода и использования комментариев к данным и/или сопроводительной документацией понятность и сопровождаемость структуры данных в течение назначенного срока службы системы, к которой эта структура принадлежит.

Для дальнейшего руководства по использованию инструментов прикладных данных см. 14.3.5.

7.2 Язык и связанные с ним трансляторы и инструментальные средства

7.2.1 Общие требования

При проектировании и реализации программного обеспечения систем класса 1 нельзя требовать использования специальных языков, однако следующие положения могут рассматриваться в качестве общих основных правил для языков, используемых в этих целях:

7.2.1.1 Используемые языки должны соответствовать строгим (или строго очерченным) правилам семантики и синтаксиса.

7.2.1.2 Синтаксис языка должен быть полностью и четко определен и оформлен документально.

7.2.1.3 В необходимых случаях использование языка должно быть ограничено «безопасным» сокращенным вариантом, например, примитивами, которые пригодны для определения необходимых функций.

7.2.1.4 Должны использоваться языки с тщательно проверенным транслятором.

7.2.1.5 Если применяется транслятор, не прошедший тщательной проверки, то дополнительная верификация должна предоставить свидетельство того, что результаты трансляции будут верными.

7.2.1.6 Следует иметь в распоряжении инструментальные программы для автоматизированной проверки.

Рекомендуется использование автоматизированных инструментальных программ. При этом применяются требования раздела 14.

7.2.2 Универсальные языки

Универсальные языки для систем класса 1 и их трансляторы не должны препятствовать использованию следующих схем, ограничивающих возможные ошибки:

- проверка типа переменных модуля трансляции, проверка параметров подпрограммы;

- проверка границ массива рабочего модуля.

Руководство по выбору языка, транслятора и редактора связи, приведено в приложении D.

7.2.3 Проблемно-ориентированные языки и соответствующая автоматизированная генерация кода

7.2.3.1 Проблемно-ориентированные языки следует преобразовывать в универсальный язык с помощью автоматизированных инструментальных программ (например, генератора кода) до трансляции программы в выполняемую форму.

7.2.3.2 Должна быть проведена оценка соответствия генерируемого кода требованиям настоящего стандарта к проектированию и кодированию программного обеспечения, а несоответствия должны быть обоснованы.

7.2.3.3 Структура генерируемой программы должна быть определена в общем виде, например, должно быть определено расположение описаний по отношению к кодовым операторам.

7.2.3.4 Генерируемый код не должен изменяться в результате непосредственных действий с кодом.

7.2.3.5 При модификации спецификации входных данных код должен быть генерирован повторно, например, в результате деятельности по В&В.

Дополнительные рекомендации по автоматизированной генерации кода приведены в перечислении f) раздела В.5 приложения В.

7.3 Подробные рекомендации

7.3.1 Общие положения

В приложении В приведены рекомендации, в которых детализированы аспекты, указанные в 7.1. К двум основным этапам разработки программного обеспечения применимы рубрики индивидуальных рекомендаций приложения В, как показано в таблице 1.

Таблица 1 - Процедурные и программные аспекты проектирования и реализации

|

Процедурные аспекты |

Приложение В |

Программные аспекты |

Приложение В |

||

|

Проектирование |

Модифицируемость |

В.1а |

Структуры управления и доступа |

В.2а |

|

|

Подход сверху вниз |

В.1b |

||||

|

Верификация промежуточных программ при проектировании |

В.1с |

Модули |

В.2b |

||

|

Операционное системное программное обеспечение |

В.2с |

||||

|

Управление модификацией в процессе разработки |

B.1d |

Время выполнения |

B.2d |

||

|

Прерывания |

В.2е |

||||

|

Арифметические выражения |

B.2f |

||||

|

Проверки достоверности |

В.3а |

||||

|

Безопасный вывод данных |

В.3b |

||||

|

Ветвления и циклы |

В.4а |

||||

|

Подпрограммы |

В.4b |

||||

|

Иерархические структуры |

В.4с |

||||

|

Структуры данных |

В.4е |

||||

|

Проблемно-ориентированные языки |

В.5е |

||||

|

Реализация |

Верификация промежуточных программ при проектировании |

В.1с |

Модули |

В.2b |

|

|

Время выполнения |

B.2d |

||||

|

Прерывания |

В.2е |

||||

|

Управление модификацией в процессе разработки |

В.1d |

Арифметические выражения |

B.2f |

||

|

Проверки достоверности |

В.3а |

||||

|

Безопасный вывод данных |

В.3b |

||||

|

Тестирования устройства и интеграционные тестирования |

B.4g |

Содержание памяти |

В.3с |

||

|

Проверка на наличие ошибок |

B.3d |

||||

|

Ветвления и циклы |

В.4а |

||||

|

Правила кодирования |

B.5d |

Подпрограммы |

В.4b |

||

|

Иерархические структуры |

В.4с |

||||

|

Адресация и массивы |

B.4d |

||||

|

Структуры данных |

В.4е |

||||

|

Динамические изменения |

B.4f |

||||

|

Последовательность и упорядоченность |

В.5а |

||||

|

Комментарии |

В.5b |

||||

|

Ассемблер |

В.5с |

||||

|

Автоматизированная генерация кода |

B.5f |

||||

7.3.2 Применение требований и рекомендаций

7.3.2.1 В процессе разработки программного обеспечения должны быть выполнены требования и рекомендации, приведенные в приложении В, а их невыполнение должно быть обосновано и оформлено документально.

7.3.2.2 Обоснование следует выполнять в начале процесса проектирования.

7.4 Документация

7.4.1 Во время разработки программного обеспечения этап проектирования должен заканчиваться составлением спецификации проекта программного обеспечения.

Этот документ служит основой для официального рассмотрения проекта и последующей реализации программы.

7.4.2 Детализация должна быть достаточной для того, чтобы реализация программы могла быть осуществлена без дальнейшего разъяснения проекта.

7.4.3 Документ должен быть структурирован в соответствии с уровнями процесса проектирования программного обеспечения.

Спецификация проекта программного обеспечения может быть представлена в виде одного документа или полного набора отдельных документов.

7.4.4 В этом случае каждый документ должен иметь определенную связь с другими документами и быть четко ограниченным по теме.

7.4.5 Форматы документов следует выбирать в соответствии с конкретной целью, включая:

- словесное описание;

- арифметические выражения;

- графическое представление.

7.4.6 В документах следует приводить необходимые диаграммы и чертежи. Как правило, предпочтительней выбирать графическое представление.

7.4.7 При необходимости документацию следует согласовывать с национальными стандартами.

8 Верификация программного обеспечения

8.1 Процедура верификации программного обеспечения

Деятельность по верификации, предпринимаемая как часть разработки программного обеспечения, обычно лежит на ответственности поставщика и осуществляется персоналом, не зависимым от лиц, создающих программное обеспечение; лучший путь - это привлечение верификационной группы.

Допускается проведение третьей стороной дополнительной верификации как части оценки третьей стороной программного обеспечения и процесса его разработки с тем, чтобы обеспечить уверенность в соответствии программного обеспечения намеченным показателям качества. Существует много путей обеспечения независимой верификации ресурсами и ее реализации; выбор пути зависит от предпочтений национальных регулирующих органов.

8.1.1 Верификационная группа должна состоять из лиц, не принимавших участия в создании программы и обладающих необходимыми компетенцией и знаниями.

Четко определяют требуемый уровень независимости:

8.1.2 Руководство верификационной группы должно быть отдельным и не зависимым от руководства разрабатывающей группы.

8.1.3 Общение между верификационной группой и разрабатывающей группой - будь то уточнения или отчет о дефектах - должно осуществляться формализованным образом в письменном виде с уровнем детализации, допускающим проверку.

8.1.4 При взаимодействии между двумя сторонами следует стремиться к сохранению независимости суждений верификационной группы.

8.1.5 Верификационная группа должна быть обеспечена соответствующими ресурсами и средствами. Ей должно быть предоставлено время, необходимое для осуществления деятельности по верификации.

8.1.6 Верификационная группа должна иметь четко определенные ответственность и обязательства.

8.1.7 Верификационная группа должна иметь необходимые основания для формулирования своих выводов.

8.1.8 Выходные данные каждого этапа разработки программного обеспечения (см. рисунок 3) должны быть верифицированы.

8.1.9 Деятельность по верификации программного обеспечения должна подтверждать соответствие спецификации требований к программному обеспечению требованиям, предъявляемым к программному обеспечению в спецификации требований к системе.

8.1.10 Деятельность по верификации программного обеспечения должна подтверждать соответствие спецификации проекта программного обеспечения требованиям к программному обеспечению.

8.1.11 Деятельность по верификации программного обеспечения должна подтверждать соответствие кода и спецификации проекта программного обеспечения, полученной на этапе проектирования. Специальные требования приведены в 8.2.3.2 для случая использования инструментальной программы АПСП с такими элементами, как автоматизированная генерация кода.

8.1.12 Любую производственную деятельность следует начинать на основе верифицированных входных данных или документов.

8.1.13 Верификацию результатов этапа как части разработки программного обеспечения рекомендуется проводить до начала следующего этапа, и она должна быть завершена до завершения (т.е. до верификации) следующего этапа.

Возможные подготовительные работы для последующего этапа могут быть выполнены до верификации и утверждения предыдущего этапа.

8.1.14 Если исходная информация или документы, необходимые для выполнения определенных действий, были изменены, то эти действия, а также последующие действия должны быть проведены повторно в необходимом объеме, учитывая потенциальное влияние произведенных изменений.

8.1.15 Верификация всего программного обеспечения должна быть завершена до введения системы в эксплуатацию.

8.2 Действия по верификации программного обеспечения

При верификации необходимо выполнить следующие действия.

8.2.1.1 До начала выполнения действий по верификации должен быть составлен план верификации программного обеспечения.

8.2.1.2 В плане должны быть документально оформлены все критерии, методы и инструменты, используемые в процессе верификации.

8.2.1.3 В плане должны быть описаны действия, выполняемые для оценки каждого объекта программного обеспечения, каждой инструментальной программы, используемой в процессе разработки программного обеспечения, и каждого этапа с тем, чтобы выяснить соответствие этих объектов спецификации требованиям к программному обеспечению.

8.2.1.4 Степень детализации должна быть такой, чтобы верификационная группа могла реализовать план верификации и вынести объективное суждение о соответствии программного обеспечения предъявляемым к нему требованиям.

8.2.1.5 План верификации должен быть составлен верификационной группой и включать в себя:

1) выбор стратегии верификации, систематической или выборочной, либо комбинирующей то и другое, с выбором контрольного тестирования в соответствии с требуемыми функциями, особенностями структуры программы либо с учетом того и другого (см. приложение Е);

2) выбор и использование инструментальных программ для верификации программного обеспечения;

3) проведение верификации;

4) документальное оформление действий по верификации;

5) оценку результатов верификации, полученных непосредственно от испытательного оборудования, а также из проведенных тестирований оценку выполнения требований по безопасности.

8.2.1.6 Проводимые тестирования должны обеспечить обширную проверку программного обеспечения. Среди критериев, которые необходимо включить в план, важнейшими следует считать критерии тестового покрытия.

8.2.1.7 В плане верификации должны быть определены любые объективные свидетельства, требующиеся для подтверждения обширности тестирований. С этой целью критерии тестового охвата, выбранные в соответствии с проектом (см. приложение Е), должны быть обоснованы и документально оформлены.

8.2.1.8 Должны быть предусмотрены адекватные меры по разрешению всех проблем безопасности, возникших во время действий по верификации, проводимых поставщиком в процессе разработки программного обеспечения либо третьей стороной в процессе оценки.

8.2.1.9 Все проблемы безопасности должны быть решены с помощью соответствующих корректировок или смягчающих мероприятий.

8.2.2.1 Верификация проекта должна касаться:

1) достаточности спецификации проекта программного обеспечения в отношении требований, касающихся их взаимного соответствия и полноты, вплоть до модульного уровня включительно;

2) разбиения проекта на функциональные модули и способа такого разбиения с учетом:

- возможности технической реализации проекта,

- контролепригодности для последующей верификации,

- понятности для разрабатывающей и верификационной групп,

- модифицируемости для возможности последующей модификации;

3) правильной реализации требований безопасности.

8.2.2.2 Результат верификации проекта должен быть оформлен документально.

8.2.2.3 В документацию должны быть включены выводы и четко обозначены следующие проблемы, требующие действий:

- пункты, по которым нет соответствия требованиям к программному обеспечению;

- пункты, по которым нет соответствия стандартам на проектирование;

- модули, данные, структуры и алгоритмы, плохо адаптированные к задаче.

Независимо от того, как была разработана рабочая программа, методы тестирований, используемые для верификации результатов этапа реализации, следует отбирать в соответствии с подразделом Е.4.2 приложения Е.

8.2.3.1 Верификация реализации на универсальных языках

8.2.3.1.1.1 Верификация реализации должна включать в себя действия, основанные на анализе и тестированиях исходного кода. Анализ исходного кода может проводиться с использованием таких методов верификации, как проверка кода, возможно, с помощью автоматизированных инструментальных программ.

8.2.3.1.1.2 Верификацию кода следует начинать с анализа исходного кода модуля, за которым следуют тестирования модуля.

8.2.3.1.1.3 Верификация модуля должна подтвердить, что каждый модуль выполняет предназначенную ему функцию и не выполняет непредназначенных функций.

8.2.3.1.1.4 Интеграционные тестирования модуля должны проводиться с целью демонстрации на раннем этапе разработки того, что все модули правильно взаимодействуют и выполняют предназначенные им функции. При использовании инструментария АПСП он также должен соответствовать требованиям раздела 14.

8.2.3.1.1.5 Результаты верификации кода должны быть оформлены документально.

8.2.3.1.2 Спецификация тестирований программного обеспечения

Спецификация тестирований программного обеспечения является одним из принципиальных документов, с которыми должен быть согласован план верификации.

8.2.3.1.2.1 Спецификация тестирований программного обеспечения должна основываться на спецификации проекта программного обеспечения и детальной проверке требований к программному обеспечению.

8.2.3.1.2.2 В спецификации должна быть проведена детальная информация о тестированиях, которые нужно провести в отношении каждого компонента программного обеспечения (модулей и их составляющих).

8.2.3.1.2.3 Спецификация тестирований программного обеспечения должна включать в себя:

1) среду, в которой проводятся тестирования;

2) процедуры тестирований;

3) критерии приемки, т.е. детальное определение критериев, которые должны быть соблюдены, для того чтобы принять модули и основные компоненты на уровнях подсистемы и системы;

4) процедуры обнаружения дефектов;

5) перечень документов, которые должны быть оформлены.

8.2.3.1.3 Отчет о тестированиях программного обеспечения

8.2.3.1.3.1 В отчете о тестированиях программного обеспечения должны быть представлены результаты верификации, описанные в спецификации тестирований программного обеспечения и устанавливающие, работает ли программное обеспечение в соответствии со спецификацией проекта программного обеспечения.

8.2.3.1.3.2 В отчете должны быть отмечены расхождения между проектом и реализацией, обнаруженные в процессе тестирований.