| Информационная система |  |

ФЕДЕРАЛЬНОЕ

АГЕНТСТВО

ПО ТЕХНИЧЕСКОМУ РЕГУЛИРОВАНИЮ И МЕТРОЛОГИИ

|

|

НАЦИОНАЛЬНЫЙ

|

ГОСТ Р (ИСО/МЭК ТО |

Защита информации

РЕКОМЕНДАЦИИ ПО

УСЛУГАМ

ВОССТАНОВЛЕНИЯ ПОСЛЕ ЧРЕЗВЫЧАЙНЫХ

СИТУАЦИЙ ФУНКЦИЙ И МЕХАНИЗМОВ

БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ

И ТЕЛЕКОММУНИКАЦИОННЫХ ТЕХНОЛОГИЙ

Общие положения

ISO/IEC TR 24762:2008

Information technology - Security techniques - Guidelines

for information and communications technology

disaster recovery services

(MOD)

|

|

Москва Стандартинформ 2011 |

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. № 184-ФЗ «О техническом регулировании», а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 «Стандартизация в Российской Федерации. Основные положения»

Сведения о стандарте

1 ПОДГОТОВЛЕН Обществом с ограниченной ответственностью «Научно-производственная фирма «Кристалл» (ООО «НПФ «Кристалл») и Федеральным государственным учреждением «Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю» (ФГУ «ГНИИИ ПТЗИ ФСТЭК России») на основе аутентичного перевода на русский язык стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации № 362 «Защита информации»

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 18 декабря 2008 г. № 533-ст

4 Настоящий стандарт является модифицированным по отношению к международному стандарту ИСО/МЭК ТО 24762-2008 «Информационная технология. Методы и средства обеспечения безопасности. Руководство по услугам по восстановлению информационно-коммуникационных технологий после бедствий» (ISO/IEC TR 24762:2008 «Information technology - Security techniques - Guidelines for information and communications technology disaster recovery services») путем введения дополнительных положений и изменения его структуры, обоснование которых приведено во введении к настоящему стандарту

Наименование настоящего стандарта изменено относительно наименования указанного международного стандарта для приведения в соответствие с ГОСТ Р 1.5 (пункт 3.5)

6 ВВЕДЕН ВПЕРВЫЕ

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе «Национальные стандарты», а текст изменений и поправок в ежемесячно издаваемом информационном указателе «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе «Национальные стандарты». Соответствующая информация, уведомления и тексты размещаются также в информационной системе общего пользования на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

СОДЕРЖАНИЕ

Основное конкурентное преимущество любого современного бизнеса лежит в его информационной сфере. Конкурентное преимущество имеет тот, кто быстрее, точнее и на более длительный срок прогнозирует развитие тех или иных направлений деятельности или возможных проблем и рисков, потребностей бизнеса; кто быстрее и адекватнее реагирует на значимые для деятельности организации события и способен извлекать пользу (преимущества) даже из неблагоприятных ситуаций.

Для реализации вышеупомянутых условий обеспечения конкурентного преимущества требуется высокоорганизованная, высокотехнологичная и автоматизированная информационная сфера, в которой должны поддерживаться эффективные процессы. Такая информационная сфера, основанная только на глобальных данных (ранее - преимущественно нелокальных), будет более уязвимой. Однако сточки зрения бизнеса основной причиной уязвимости информационной сферы является неопределенность состояния ее информационной базы, создающая иногда значительную стохастическую составляющую (риски) бизнеса. Понесенные потери могут иметь естественные причины, не связанные с нарушениями безопасности.

Подразделение организации, обеспечивающее ее безопасность, не может и не должно отвечать за все. Такой «привилегией» обладает только высшее руководство организации, и все ошибки - организационные, управленческие, ошибки в результате неадекватной и неэффективной деятельности являются ошибками системы корпоративного управления организаций. Все остальные подразделения организации разделяют общую ответственность в объеме определенной им конкретной деятельности, в том числе и в части обеспечения безопасности. Область ответственности подразделения безопасности организации - злонамеренная активность, негативно влияющая на цели бизнеса, а самая сложная ее задача - противодействие злонамеренному использованию стохастичности бизнеса, то есть противодействие скрытому, невидимому злоумышленнику.

Одна из важнейших задач подразделения безопасности - формализация собственной деятельности в рамках организации (корпорации), т.е. определение совместно с высшим руководством организации роли и ответственности подразделения безопасности в организации. Роль подразделения безопасности должна определяться совокупностью процессов, которые это подразделение будет поддерживать, и механизмов включения этих процессов в общее корпоративное управление, поддержки этих процессов правами (каналами влияния на объект и степенью влияния), ресурсами и ответственностью.

В связи с усилением зависимости деятельности организации от непрерывности ее информационных процессов, доступности и готовности компонентов информационной сферы в разряд критических переходят аспекты, связанные с обеспечением непрерывности бизнеса. Руководство организаций все чаще ощущает зависимость их деятельности от сбоев, в том числе связанных с рисковыми событиями в информационной сфере.

В настоящем стандарте представлены рекомендации по планированию деятельности, связанной с восстановлением функций и механизмов безопасности информационных и телекоммуникационных технологий после чрезвычайных ситуаций в контексте общего процесса обеспечения непрерывности деятельности организации.

Основаниями разработки национального стандарта, модифицированного по отношению к международному стандарту, являются:

- различия в объектах стандартизации национального и международного стандартов, обусловленные потребностями в обеспечении информационной безопасности субъектов российской экономики и поддержке деятельности специализированных подразделений организаций;

- международный стандарт не учитывает государственные интересы и направлен на удовлетворение потребностей бизнеса (организаций, провайдеров услуг, групп организаций, связанных взаимными соглашениями, которые используют услуги аутсорсинга электронной обработки данных) в части восстановления информационных и коммуникационных технологий (ИКТ) после чрезвычайных ситуаций.

Объект стандартизации международного стандарта - услуги по восстановлению ИКТ после чрезвычайных ситуаций, в то время как объектом стандартизации гармонизированного модифицированного национального стандарта являются услуги по восстановлению после чрезвычайных ситуаций функций и механизмов безопасности информационных и телекоммуникационных технологий, а предметом стандартизации - общие положения.

Изменения, введенные в настоящий стандарт по отношению к международному стандарту, обусловлены необходимостью наиболее полного достижения целей национальной стандартизации в области защиты информации.

Структура настоящего стандарта по отношению к международному стандарту ИСО/МЭК ТО 24762 изменена в целях обеспечения ее соответствия правилам, установленным в разделе 3 ГОСТ Р 1.5 в части объекта и аспекта стандартизации.

Разделы 5, 6 и 8 международного стандарта ИСО/МЭК ТО 24762, как содержащие вспомогательную информацию относительно объекта и аспекта стандартизации настоящего стандарта, приведены в приложениях А, В и С настоящего стандарта с учетом сохранения перекрестных ссылок, имеющихся в указанных разделах. Отдельные слова в тексте данных приложений стандарта, измененные в целях учета аспекта стандартизации настоящего стандарта и для сохранения перекрестных ссылок, выделены курсивом.

Раздел 7 и приложение А международного стандарта ИСО/МЭК ТО 24762 исключены, как не имеющие непосредственного отношения к объекту и аспекту стандартизации настоящего стандарта.

Настоящий стандарт дополнен разделами 4, 5 и подразделом 6.1, содержащими положения, устанавливающие требования к объекту и аспекту стандартизации настоящего стандарта.

Положения подразделов 6.2 и 6.3 настоящего стандарта, устанавливающие требования к системе менеджмента информационной безопасности организации, замещают положения раздела 9 международного стандарта ИСО/МЭК ТО 24762, не отвечающие объекту и аспекту стандартизации настоящего стандарта.

Положения введенных разделов и подразделов выделены путем заключения их в рамки из тонких линий.

Для выделения разделов 1 и 2, модифицированных по отношению к тексту ИСО/МЭК ТО 24762, использована одиночная вертикальная полужирная линия, которая расположена на полях соответственно слева (четные страницы) и справа (нечетные страницы) от текста.

Сопоставление структуры настоящего стандарта со структурой примененной в нем части международного стандарта ИСО/МЭК ТО 24762 приведено в таблице ДВ.1 (приложение ДВ).

В настоящем стандарте некоторые терминологические статьи приведены в иной редакции, чем в ИСО/МЭК ТО 24762. Для выделения этих статей использована одиночная вертикальная полужирная линия, которая расположена на полях соответственно слева (четные страницы) и справа (нечетные страницы) от текста, модифицированного по отношению к соответствующему тексту ИСО/МЭК ТО 24762. Исходные по отношению к указанным терминологические статьи ИСО/МЭК ТО 24762 приведены в приложении ДБ настоящего стандарта.

В настоящий стандарт включен ряд дополнительных статей с терминами. Эти статьи заключены в рамки из тонких линий.

В целях идентификации терминологических статей настоящего стандарта, гармонизированных со статьями ИСО/МЭК ТО 24762, для этих статей в скобках (справа) приведены номер соответствующей статьи ИСО/МЭК ТО 24762 и условное обозначение степени их соответствия:

- IDT - идентичные статьи;

- MOD - модифицированные статьи.

Установленные настоящим стандартом термины расположены в систематизированном порядке, отражающем систему понятий в области стандартизации.

Для каждого понятия установлен один стандартизованный термин.

Заключенная в круглые скобки часть термина может быть опущена при использовании термина. При этом не входящая в круглые скобки часть термина образует его краткую форму.

Наличие квадратных скобок в терминологической статье означает, что в нее включены два или более термина, имеющие общие элементы.

Стандартизованные термины набраны полужирным шрифтом, их краткие формы, представленные аббревиатурой, - светлым.

ГОСТ Р 53131-2008

(ИСО/МЭК ТО 24762:2008)

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Защита информации

РЕКОМЕНДАЦИИ ПО УСЛУГАМ

ВОССТАНОВЛЕНИЯ ПОСЛЕ

ЧРЕЗВЫЧАЙНЫХ СИТУАЦИЙ ФУНКЦИЙ И МЕХАНИЗМОВ

БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ И ТЕЛЕКОММУНИКАЦИОННЫХ

ТЕХНОЛОГИЙ

Общие положения

Information

protection. Guidelines for disaster recovery services of information and

communications technology security functions and mechanisms. General

Дата введения - 2009-10-01

1 Область применения

Настоящий стандарт устанавливает общие требования в части поддержания (и восстановления) функционирования защитных мер (функций и механизмов) обеспечения информационной безопасности (ИБ) информационно-телекоммуникационных систем (ИТС) организации в условиях чрезвычайной ситуации в контексте роли и места защитных мер ИБ ИТС в обеспечении непрерывности деятельности организации.

Настоящий стандарт распространяется на процессы (услуги) по обеспечению (и восстановлению) информационной безопасности организации в условиях возникшей чрезвычайной ситуации.

Настоящий стандарт предназначен для персонала (служб безопасности) организации, а также для внутренних и внешних провайдеров (поставщиков) услуг, участвующих в обеспечении информационной безопасности организации.

Положения настоящего стандарта необходимо использовать в контексте общих требований к системам менеджмента информационной безопасности организаций, установленных в ГОСТ Р ИСО/МЭК 27001.

Положения настоящего стандарта следует использовать в соответствии с требованиями нормативных правовых актов Российской Федерации о безопасности, о защите населения и регионов от чрезвычайных ситуаций природного и техногенного характера и требованиями единой государственной системы предупреждения и ликвидации чрезвычайных ситуаций, а также с требованиями нормативных правовых актов Российской Федерации, устанавливающих нормы по защите информации и информационной безопасности.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

ГОСТ Р ИСО/МЭК 15408-1-2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель

ГОСТ Р ИСО/МЭК 15408-2-2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности

ГОСТ Р ИСО/МЭК 15408-3-2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности

ГОСТ Р ИСО/МЭК 17799-2005 Информационная технология. Практические правила управления информационной безопасностью

ГОСТ Р ИСО/МЭК 27001-2006 Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования

ГОСТ Р ИСО/МЭК ТО 18044-2007 Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности

Примечание - При пользовании настоящим стандартом целесообразно проверить действие ссылочных стандартов и классификаторов в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодно издаваемому информационному указателю «Национальные стандарты», который опубликован по состоянию на 1 января текущего года, и по соответствующим ежемесячно издаваемым информационным указателям, опубликованным в текущем году. Если ссылочный стандарт заменен (изменен), то при пользовании настоящим стандартом следует руководствоваться заменяющим (измененным) стандартом. Если ссылочный стандарт отменен без замены, то положение, в котором дана ссылка на него, применяется в части, не затрагивающей эту ссылку.

3 Термины, определения и сокращения

3.1 В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1.1 вычислительное и взаимосвязанное оборудование (computing and related (3.1, IDT) equipment): Компьютерное, сетевое, телекоммуникационное и периферийное оборудование, которое поддерживает мероприятия организации по обработке информации.

3.1.2 системы ИКТ (ICT systems): Аппаратные, программные и программно-аппаратные (3.2, IDT) средства компьютеров, телекоммуникационное и сетевое оборудование или другие электронные системы обработки информации и взаимосвязанное оборудование.

Примечание - Системы ИКТ включают любое оборудование или взаимосвязанные системы, или подсистемы оборудования, которые используют при приобретении, хранении, манипулировании, управлении, перемещении, контроле, отображении, коммутации, обмене, передаче или приеме данных/информации.

3.1.3 информационная безопасность (information security): Все аспекты, связанные с (3.3, MOD) определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки.

[ГОСТ Р ИСО/МЭК 13335-1-2006, пункт 2.14], [1]

3.1.4

|

информационная безопасность организации (information security of organization): Состояние защищенности интересов (целей) организации в условиях угроз в информационной сфере. Примечания 1 Защищенность достигается обеспечением совокупности свойств информационной безопасности - конфиденциальностью, целостностью, доступностью информационных активов и инфраструктуры. Приоритетность свойств информационной безопасности может быть определена значимостью информационных активов для интересов (целей) организации. 2 Информационная сфера представляет собой совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение, хранение и использование информации, а также системы регулирования возникающих при этом отношений. |

|

3.1.5 инфраструктура (infrastructure): Мощности и оборудование, делающие возможными услуги восстановления ИКТ после чрезвычайной ситуации, включающие энергоснабжение, телекоммуникационные соединения и средства контроля влияния внешней среды (перечень может быть расширен). |

(3.4, IDT) |

|

3.1.6 организация (organization): Юридическое лицо, которое имеет в собственности, хозяйственном ведении или оперативном управлении обособленное имущество и отвечает по своим обязательствам этим имуществом, может от своего имени приобретать и осуществлять имущественные и личные неимущественные права, нести обязанности, быть истцом и ответчиком в суде, а также имеющее самостоятельный баланс или смету и зарегистрированное в установленном порядке. [ГОСТ Р 1.4-2004, пункт 3.3], [2] |

(3.5, MOD) |

|

чрезвычайная ситуация; ЧС: Обстановка на определенной территории или акватории, сложившаяся в результате аварии, опасного природного явления, катастрофы, стихийного или иного бедствия, которые могут повлечь или повлекли за собой человеческие жертвы, ущерб здоровью людей или окружающей природной среде, значительные материальные потери и нарушение условий жизнедеятельности людей. Примечание - Чрезвычайные ситуации различают по характеру источника (природные, техногенные, биолого-социальные, военные) и по масштабам (локальные, местные, территориальные, региональные, федеральные, трансграничные). [ГОСТ Р 22.0.02-94, статья 2.1.1], [3] |

3.1.8

|

чрезвычайная ситуация (в организации): Внезапное, незапланированное катастрофическое событие, которое не позволяет организации выполнять критичные бизнес-процессы в требуемом для бизнеса объеме. |

3.1.9

|

непредвиденная ситуация: Рисковое событие, связанное с неблагоприятными внешними событиями природного и техногенного характера, а также с действиями субъектов (групп субъектов), приводящими к невозможности функционирования организации или ее служб/подразделений в обычном, регламентируемом соответствующими стандартами режиме. |

3.1.10

|

событие информационной безопасности: Идентифицированное возникновение состояния системы, услуги или сети, указывающее на возможное нарушение политики информационной безопасности, отказ защитных мер, а также возникновение ранее неизвестной ситуации, которая может быть связана с безопасностью. [ГОСТ Р ИСО/МЭК 27001-2006, пункт 3.5] |

3.1.11

|

инцидент информационной безопасности: Любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность. Примечание - Инцидентами информационной безопасности являются: - утрата услуг, оборудования или устройств; - системные сбои или перегрузки; - ошибки пользователей; - несоблюдение политики или рекомендаций по информационной безопасности; - нарушение физических мер защиты; - неконтролируемые изменения систем; - сбои программного обеспечения и отказы технических средств; - нарушение правил доступа. [ГОСТ Р ИСО/МЭК 27001-2006, пункт 3.6] |

3.1.12

|

система менеджмента информационной безопасности; СМИБ: Часть общей системы менеджмента, основанная на использовании методов оценки бизнес-рисков для разработки, внедрения, функционирования, мониторинга, анализа, поддержки и улучшения информационной безопасности. Примечание - Система менеджмента включает в себя организационную структуру, политики, деятельность по планированию, распределению ответственности, практическую деятельность, процедуры, процессы и ресурсы. [ГОСТ Р ИСО/МЭК 27001-2006, пункт 3.7] |

3.1.13

|

защитная мера: Сложившаяся практика, процедура или механизм обработки риска. Примечание - Следует заметить, что понятие «защитная мера» может служить синонимом понятия «контроль». [ГОСТ Р ИСО/МЭК 13335-1-2006, пункт 2.24], [1] |

3.1.14

|

восстановление (защитных мер обеспечения ИБ ИТС): Процесс перевода защитных мер обеспечения ИБ ИТС в штатное состояние после восстановления деятельности организации при условии наличия (новой) карты рисков ИБ деятельности организации. Примечание - Восстановление включает идентификацию карты рисков ИБ деятельности организации, настройку или замену защитных мер ИБ, регулирование и контроль состояния защитных мер ИБ, контроль работоспособности объекта и его рисков ИБ, имеющего указанные защитные меры ИБ. |

3.1.15

|

риск: Влияние неопределенности на цели организации. Примечания 1 Влияние неопределенности подразумевает отклонение от ожидаемого результата. 2 Цели организации могут иметь различные аспекты (финансовые аспекты, аспекты, связанные с охраной здоровья, безопасностью и внешней средой) и могут применяться на разных уровнях: на стратегическом уровне, в масштабах организации, на уровне проекта, продукта или процесса. 3 Риск часто характеризуют ссылкой на потенциальные события, их последствия или их комбинацию, а также на то, как они могут влиять на достижение целей организации. 4 Риск часто выражается в терминах комбинации последствий события или изменения обстоятельств и связанной с ними вероятностью их возникновения. |

3.1.16

|

владелец риска: Физическое лицо или сущность (логический объект), обладающие обязанностями и полномочиями для осуществления менеджмента риска и любой связанной с ним деятельности и обработки риска. |

3.1.17

|

менеджмент риска: Скоординированные действия по руководству и управлению, осуществляемые организацией в отношении риска. |

3.1.18

|

ИТ-сервис (ИТ-услуга): Совокупность функциональных возможностей информационных и, возможно, неинформационных технологий, предоставляемая конечным пользователям в качестве услуги (сервиса) [4]. Примечание - Примерами ИТ-сервисов (ИТ-услуг) могут служить передача сообщений, бизнес-приложения, сервисы файлов и услуги печати, сетевые сервисы (услуги) и т.д. |

|

критичный компонент (информационно-телекоммуникационной системы): Компонент информационно-телекоммуникационной системы, нарушение непрерывности функционирования которого может нанести значительный ущерб организации. |

3.1.20

|

организационная мера (по обеспечению ИБ): Совокупность действий, определяемых нормативно-правовой документацией организации, по обеспечению ИБ без применения технических средств защиты. |

3.1.21

|

технические средства защиты ИБ: Оборудование, используемое для защиты ИБ организации. Примечание - Такое оборудование может быть представлено техническими и программно-техническими средствами. |

3.1.22

|

лицо, ответственное за информационную безопасность: Лицо, отвечающее за внедрение и поддержку программы обеспечения информационной безопасности. [ГОСТ Р ИСО/МЭК ТО 13569-2007, пункт 3.37], [5] |

3.1.23

|

доступность информации [ресурсов информационной системы]: Состояние информации [ресурсов информационной системы], при котором субъекты, имеющие права доступа, могут беспрепятственно их реализовывать. Примечание - К правам доступа относятся: право на чтение, изменение, копирование, уничтожение информации, а также право на изменение, использование, уничтожение ресурсов. [Р 50.1.056-2005, статья 3.1.8], [6] |

3.1.24

|

целостность (информации [ресурсов автоматизированной информационной системы]): Состояние информации [ресурсов автоматизированной информационной системы], при котором ее [их] изменение осуществляется преднамеренно только субъектами, имеющими на него право. [Р 50.1.053-2005, статья 3.1.8], [7] |

|

|

3.1.25 привлеченные провайдеры услуг (outsourced service providers): Внешние провайдеры услуг по восстановлению ИКТ после чрезвычайной ситуации. |

(3.6, IDT) |

|

3.1.26 провайдеры услуг (service providers): Внутренние группы или внешние стороны, предоставляющие организациям услуги по восстановлению ИКТ после чрезвычайной ситуации. |

(3.7, IDT) |

|

3.1.27 соглашение об уровне сервиса (service level agreement): Письменное соглашение - между провайдером услуг и организацией, документирующее услуги и согласованные уровни обслуживания. Примечание - В случае привлеченных провайдеров услуг соглашение об уровне сервиса является письменным соглашением, имеющим обязательную договорную силу. |

(3.8, IDT) |

|

3.1.28 обязательство по уровню обслуживания (service level commitment): Обязательство - провайдера услуг (обычно внутреннего провайдера услуг) перед организацией, которое определяет услуги и согласованные уровни обслуживания. |

(3.9, IDT) |

3.2 В настоящем стандарте применены следующие сокращения:

ИБ - информационная безопасность;

ИКТ - информационно-коммуникационные технологии;

ИТ - информационные технологии;

ИТС - информационно-телекоммуникационные системы;

СМИБ - система менеджмента информационной безопасности;

ЧС - чрезвычайная ситуация.

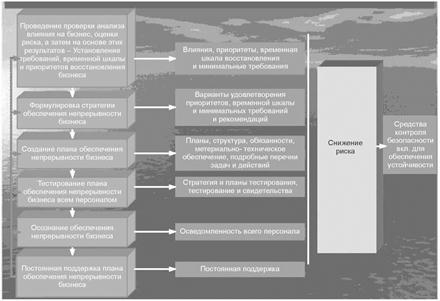

4 Восстановление и обеспечение информационной безопасности информационных и телекоммуникационных систем организации при чрезвычайной ситуации и обеспечение непрерывности деятельности организации4.1 Общая информация4.1.1 Одним из основных условий, определяющих надежность и устойчивость деятельности организации, является обеспечение ею непрерывности своего бизнеса, т.е. способности выполнять процессы своей деятельности и поддерживать их непрерывное и согласованное взаимодействие в условиях проявления (в отношении организации) различных деструктивных воздействий, определяемых нестабильностью и (или) недружественностью внешней и внутренней среды организации. Таким образом, непрерывность бизнеса организации предусматривает обеспечение двух взаимосвязанных слагаемых - непрерывности бизнес-процессов и качественного (адекватного и непрерывного) управления ими. 4.1.2 Основными причинами (источниками риска) возможного нарушения непрерывности бизнес-деятельности организации могут быть: - неприемлемое для бизнеса состояние технологической среды и информационно-технологического обеспечения организации, включающего ИТС, связанное с нарушением функционирования или некачественным функционированием их компонентов из-за отсутствия и (или) недоступности качественных (и в необходимом объеме) ресурсов и услуг, требуемых для выполнения бизнес-процессов и процессов управления; - действия (случайные или преднамеренные) субъектов (организованных групп субъектов) - собственных работников организации или сторонних лиц, противоречащие интересам организации и способные нарушить реализацию процессов основной, вспомогательной и управленческой деятельности; - недостаточное качество самих бизнес-процессов и несовершенство общекорпоративного менеджмента, выражаемое, например, в неудовлетворительной организации деятельности, несовершенстве организационной структуры, ошибках управления; - внешние обстоятельства - события, явления и процессы во внешней среде организации, неблагоприятным образом влияющие на ее деятельность. 4.1.3 Информационная составляющая деятельности организации и процессов ее управления, представляемая совокупностью информации и информационных процессов (технологий), которые обеспечивают каждый процесс деятельности организации и (или) являются его частью, в значительной степени подвержена воздействию различных деструктивных факторов внешней и внутренней среды организации. Это означает, что значительная часть рисков организации, включая риск прерывания ее деловой деятельности, связана с информацией, а уровень и условия проявления этих рисков во многом определены качеством информации и информационных услуг (сервисов ИТ по подготовке, обработке, передаче, хранению и отображению информации), которые могут быть предоставлены бизнесу информационно-технологическим комплексом организации и (или) сторонними организациями (провайдерами услуг). 4.1.4 К свойствам ИБ организации, нарушение которых способно привести к неприемлемому для бизнеса снижению качества и безопасности услуг ИТС и, как следствие, к прерыванию деятельности организации, следует отнести: - для информации - полезность (адекватность), конфиденциальность, доступность, целостность (достоверность и полноту), объективность, актуальность, согласованность; - для технических и программных средств - функциональность, доступность и целостность; - для ИТС и информационных процессов - функциональность, доступность, целостность и подотчетность. Перечень приведенных свойств может быть расширен и уточнен в зависимости от конкретных потребностей бизнеса организации. 4.1.5 Для поддержания своей деятельности в ЧС организация должна: - решить в первую очередь производственные проблемы, возникшие в результате ЧС; - срочно задействовать утвержденные процедуры необходимых изменений в эксплуатационной среде, включая информационную сферу организации; - инструктировать персонал, задействованный в локализации (ликвидации) ЧС, и документировать все реализованные изменения; - пересмотреть все реально выполненные изменения при ЧС сточки зрения целей деятельности организации, включая переоценку рисков деятельности и рисков ИБ. 4.2 Аспекты обеспечения условий непрерывности в информационной сфере организации4.2.1 Обеспечение непрерывности в информационной сфере организаций представляет собой совокупность политик, процессов деятельности и инструментальных средств, с помощью которых организации повышают не только свою потенциальную возможность реагирования на крупномасштабные отказы функционирующих систем, но также и устойчивость к крупным инцидентам ИБ в целях избежания отказа критических систем и сервисов. 4.2.2 Данная деятельность связана с решением ряда задач в рамках корпоративного управления и должна быть реализована в полном соответствии с принятыми в организации политиками, стандартами, процессами деятельности для обеспечения: - требований системы менеджмента непрерывности бизнеса организации; - поддержки менеджмента серьезных инцидентов ИБ и антикризисного менеджмента; - корпоративного управления и менеджмента риска; - менеджмента информационных технологий в организации; - менеджмента информационной безопасности организации. 4.2.3 Менеджмент непрерывности в информационной сфере организации должен установить требования к стратегии применения ИТ в организации в целях идентификации информационных систем и сервисов, нуждающихся в обеспечении устойчивости, доступности и возможностях высокого уровня. 4.2.4 Менеджмент непрерывности в информационной сфере организации должен учитывать риски, способные оказать возможное или ожидаемое серьезное воздействие (иметь негативное последствие), которое может создать угрозу непрерывности бизнеса. К таким рискам относят: - потерю, ущерб или отказ в предоставлении доступа к ключевым сервисам инфраструктуры; - потерю или искажение информации; - саботаж, вымогательство или коммерческий шпионаж; - преднамеренное проникновение или атаку на критические информационные системы. 4.2.5 Непрерывность бизнеса организации может быть достигнута управлением рисками организации в целях оценки и обеспечения уверенности в том, что в любое время организация сможет продолжать работу по крайней мере на заранее определенном минимальном уровне. Процесс менеджмента непрерывности бизнеса включает снижение риска до приемлемого уровня и планирование восстановления бизнес-процессов в случае реализации факторов риска и нарушения штатной деятельности организации. Менеджмент непрерывности в информационной сфере организации должен быть частью общего плана обеспечения непрерывности деятельности организации, а не отдельным самодостаточным процессом. Деятельность, включая услуги по восстановлению после ЧС защитных мер (функций и механизмов) безопасности информационных и телекоммуникационных технологий, следует планировать в рамках менеджмента непрерывности в информационной сфере организации с учетом влияния факторов рисков информационной природы на деятельность организации в процессе восстановления ее деятельности и работы в новых условиях. 4.2.6 При разработке стратегии менеджмента непрерывности в информационной сфере организации рекомендуется учитывать следующие четыре отдельных, но взаимосвязанных этапа в менеджменте серьезных инцидентов ИБ, имеющие отношение к обеспечению ИБ организации: 1) начальное (первичное) реагирование - охватывает начальные действия, требуемые для обеспечения безопасности и благополучия людей, затронутых инцидентом (ЧС) ИБ, в целях активизации соответствующих групп менеджмента инцидентов и определения уровня реагирования, адекватного инциденту ИБ; 2) восстановление сервисов (услуг) информационной сферы организации - можно осуществлять на нескольких этапах в зависимости от потребностей и масштаба организации. Особенность этапа заключается в восстановлении всех требуемых сервисов в приоритетном порядке до заранее согласованных (возможно, ухудшившихся) уровней сервиса; 3) предоставление услуг по временной (промежуточной) схеме деятельности - в случае, если организация будет не готова и не способна возобновить операции штатного обслуживания; в этом случае будет востребовано предоставление необходимых услуг на заранее согласованных уровнях обслуживания, пока обстоятельства не позволят перевести эти нештатные услуги снова в режим обычного функционирования бизнеса или аннулировать их; 4) возобновление штатных (нормальных) услуг - как в случае с восстановлением сервисов, может иметь место на этапах, соответствующих потребностям и приоритетам организации, когда каждый сервис был проверен и было подтверждено его соответствие требованиям штатного функционирования. Все временные дополнительные сервисы должны быть выведены из эксплуатации. Завершением данного этапа является восстановление до штатных (нормальных) уровней услуг всех информационных процессов организации. 4.2.7 Стратегию менеджмента непрерывности в информационной сфере организации необходимо строить на четком понимании потребности организации в согласованных уровнях услуг ИТС и их безопасности с учетом: - приоритетов ключевых бизнес-подразделений в конкретные периоды времени; - пиковых нагрузок на бизнес; - стратегически важных периодов ведения бизнеса, например, периодов отчетности, предельных сроков изготовления и т.п.; - соответствия с планами и целями менеджмента непрерывности бизнеса; - воздействия отказа или потери; - требований ко времени восстановления; - приемлемых уровней простоя и функционирования; - изменений и обновлений систем; - новых проектов; - взаимозависимости уровней услуг ИТС и их безопасности; - соблюдения законодательства; - соблюдения предельных сроков; - имитации ЧС и обучения действиям при ЧС согласно планам восстановления функций и механизмов безопасности ИКТ после ЧС; - защиты критически важных данных. 4.2.8 На этапах начального (первичного) реагирования, восстановления сервисов (услуг) информационной сферы организации, а также предоставления услуг по временной (промежуточной) схеме деятельности менеджмент непрерывности в информационной сфере организации должен включать рассмотрение реализации соответствующих мер обеспечения ИБ ИТС. Все решения об использовании (неиспользовании) мер обеспечения ИБ ИТС применительно к идентифицированным факторам рисков ИБ должны быть санкционированы высшим руководством организации. На этапе возобновления штатных (нормальных) услуг информационной сферы организации необходимые меры обеспечения ИБ ИТС должны функционировать в штатном режиме, а их эффективность - оцениваться в рамках СМИБ организации. 4.3 Роль совета директоров и исполнительных органов организации4.3.1 Приоритеты бизнеса должны быть установлены на уровне совета директоров или высшего исполнительного органа организации с учетом договорных обязательств, требований к срокам и порядку финансовой и иной отчетности и т.д. Данная система приоритетов должна быть основой планирования в рамках менеджмента непрерывности в информационной сфере организации, а также основой установления приоритетов при восстановлении после ЧС функций и механизмов безопасности ИКТ. Это лицо должно инициировать процесс определения потребностей в мерах обеспечения ИБ ИТС с участием владельцев риска и лиц, ответственных за ключевые приоритетные виды деятельности организации. Лицо, ответственное за обеспечение ИБ организации, должно довести до сведения руководителя отдела информатизации порядок реализации мер обеспечения ИБ ИТС и согласовать с ним порядок соответствующих действий. 4.3.3 Совет директоров (или равный ему по значимости орган) должен санкционировать порядок реализации мер обеспечения ИБ ИТС в условиях ЧС и в периоды восстановления деятельности организации. 4.4 Идентификация недостатков4.4.1 Основа стратегии менеджмента непрерывности в информационной сфере организации - обеспечение стабильности деятельности в границах всей информационной инфраструктуры организации. Необходимо проводить внутренние проверки всех возможных недостатков от отдельных точек прерываний до избыточности, зависимости от каналов поставки и общих процессов, связанных со вспомогательными служебными операциями в информационной сфере, такими, как технологии безопасного резервирования и восстановления. 4.4.2 Необходимо планировать, проверять и оценивать улучшение информационной инфраструктуры организации. Для этого должны быть разработаны четкие планы работ в условиях ЧС и определена потребность в использовании конкретных мер безопасности в условиях восстановления после ЧС. Необходимо достичь соглашения об уровнях инвестиций и приоритетах, связанных с затратами на обеспечение непрерывности в информационной сфере и конкретными затратами на обеспечение ИБ ИТ, на уровне совета директоров или высшего исполнительного органа. 4.5 Непрерывность сервисов в изменяющейся среде и обеспечение информационной безопасности информационных и телекоммуникационных систем.Ключевые факторы, которые должны быть рассмотрены для обеспечения уверенности в том, что стратегия менеджмента непрерывности в информационной сфере организации и планы восстановления деятельности остаются актуальными и эффективными для организации по мере внесения изменений в деятельность организации и ее среду, включают: - ответственность и подотчетность на уровне совета директоров за стратегию менеджмента непрерывности в информационной сфере эксплуатационной среды организации в целях оценки ее актуальности при изменениях, развитии и росте организации; - лиц, ответственных за стратегию менеджмента непрерывности в информационной сфере эксплуатационной среды организации. Никакое внесение изменений в информационную инфраструктуру не должно рассматриваться до тех пор, пока последствия изменения не будут оценены и поняты, а планы работ в ЧС не будут проверены; - обеспечение процесса сопровождения приобретения новых систем проверкой отсутствия компрометации непрерывности в информационной сфере организации; - учет последствий деятельности, связанной со слияниями и поглощениями организаций. Зачастую деятельность, связанная со слияниями и поглощениями организаций, может обеспечить ощутимые преимущества, выражающиеся в экономии денежных средств. С другой стороны, слияние и поглощение организаций может снизить способности организации по обеспечению требуемой непрерывности в информационной сфере вследствие утраты резервных узлов, дублирующих систем и создаваемой ими избыточности; - оценку способности поставщиков поддерживать соответствующие уровни услуг; - внутренний/внешний аудит планов организации. 5 Понимание рисков непрерывности и их влияния на цели деятельности организации и восстановление защитных мер обеспечения информационной безопасности информационных и телекоммуникационных систем5.1 Виды риска, которые необходимо идентифицировать в контексте обеспечения непрерывности в информационной сфере организации, должны учитывать изменения: - бизнес-процесса или деятельности организации, включая риски в пределах от катастрофического отказа до незначительного нарушения; - зависимостей, включая риски, последствия которых колеблются в пределах от потери основного поставщика товаров или провайдера услуг до временного сбоя информационного потока от другого бизнес-процесса; - оборудования; - строений или среды; - информационной технологии или системы; - процессов менеджмента и защитных мер ИБ, включая обеспечение таких характеристик, как конфиденциальность, целостность и доступность; - проектов (планов). Все идентифицированные риски должны быть указаны в плане обеспечения непрерывности в информационной сфере организации. - характер риска и источники его происхождения (природа риска); - правдоподобность/вероятность возникновения риска, включая подробности о любых обстоятельствах, в которых правдоподобность/вероятность риска может меняться; - описание потенциального воздействия риска на бизнес, включая оценки расходов для бизнеса от непринятия мер для предотвращения или уменьшения этого воздействия; - подробности о возможных признаках возникновения риска и о способах обнаружения этих признаков; - оценку возможности/вероятности обнаружения риска и меры, которые могут быть приняты для повышения степени этой вероятности; - подробности о существующих защитных мерах, предназначенных для мониторинга признаков и условий наступления рискового события, предотвращения его возникновения или снижения его воздействия, включая оценки расходов на реализацию и поддержание защитных мер; - предложения, касающиеся дополнительных защитных мер или изменений существующих защитных мер для предотвращения возникновения рискового события и уменьшения его воздействия, включая подробности о необходимых средствах, оборудовании и персонале, оценке времени, усилий и расходов, необходимых для реализации и поддержания дополнительных защитных мер; - предполагаемую экономию, получаемую вследствие реализации предложенных защитных мер в случае возникновения рискового события. Формализация профиля рисков обеспечивает основу для анализа затрат и выгод, которая может служить основанием для принятия решений о том, какие действия следует предпринять в рамках мониторинга риска, модификации риска, передачи риска и мероприятий, связанных с планированием обеспечения непрерывности бизнеса. 5.3 В целом обеспечение непрерывности в информационной сфере организации должно быть основано на понимании потенциальных рисков и их влияния на достижение целей деятельности организации. На этапах восстановления штатной деятельности после ЧС организация может пойти на существенные риски, не компенсированные мерами обеспечения ИБ ИТС в случаях, если последствия невозможности восстановления той или иной деятельности сопряжены с существенными потерями для организации. Потери в информационной сфере (в части персонала, управления или компонентов инфраструктуры) обычно ведут к утрате возможности эксплуатации и управления информационной инфраструктурой организации с последующим ухудшением или утратой критических информационных сервисов/приложений и данных. Степень воздействия этой потери на организацию зависит от вида деятельности организации. 5.4 Необходимо установить требования ко времени восстановления информационных сервисов и мер обеспечения ИБ ИТС, значимых для реализации критических видов деятельности организации. 5.5 Необходимо установить требования к актуальности данных, используемых при восстановлении информационных сервисов и мер обеспечения ИБ ИТС. Требования к актуальности данных, используемых при восстановлении мер обеспечения ИБ ИТС, должны содержать порядок определения важности информации о конфигурации системы и используемых мерах обеспечения ИБ ИТС. Невозможность получения актуальной информации о конфигурации и используемых мерах обеспечения ИБ ИТС может создать риски прерывания деятельности организации. Указанные факторы рисков должны быть учтены в рамках менеджмента непрерывности в информационной сфере организации. Вопросы получения актуальной информации о конфигурации и используемых мерах обеспечения ИБ ИТС должны быть рассмотрены в контексте: - требований к устойчивости и доступности ИТС; - основных поставщиков и привлекаемых сторон; - аппаратных и программных активов; - хранения; - режимов резервирования; - обучения персонала; - размещения зданий, резервных площадок (помещений) и производственного оборудования; - передачи данных; - архивирования. 6 Восстановление после чрезвычайных ситуаций функций и механизмов безопасности информационных и телекоммуникационных технологий6.1 Организационная основа6.1.1 Задачи восстановления процессов (функций) и механизмов обеспечения ИБ ИТС организации необходимо решать на трех уровнях ее менеджмента: 1) уровень руководства организации, на котором должны решаться общие вопросы восстановления СМИБ, требующие обязательного участия руководства организации либо являющиеся исключительно его прерогативой; 2) уровень служб/подразделений организации, на котором необходимо решать входящие в их компетенцию вопросы восстановления ИБ, включающие вопросы их взаимодействия при ЧС, в том числе определяемые планами обеспечения непрерывности восстановления ИБ; 3) уровень исполнителей функциональных ролей в подразделениях организации, на котором вопросы восстановления ИБ решают сотрудники (ответственные исполнители) организации в рамках их должностных обязанностей и возложенных на них функций. 6.1.2 На уровне руководства организации исходя из целей бизнеса и на основе результатов оценки рисков необходимо: - определить бизнес-процессы ИТС, критичные для целей деятельности организации и наиболее чувствительные к нарушению ИБ; - определить виды информации и элементы ИТС (информационные системы, их компоненты, ИТ-сервисы и т.д.), нарушение ИБ которых влияет на непрерывность процессов деятельности организации (см. ГОСТ Р ИСО/МЭК 27001, приложение А, пункт А.14.1.2); - установить допустимые границы (пределы) изменчивости свойств (характеристик) ИБ (конфиденциальности, доступности, целостности и др.) ИТС для бизнес-процессов организации при возникновении ЧС (т. е. критерии принятия риска и приемлемые уровни риска); - утвердить с учетом требований 4.3.2 приоритеты (последовательность) и сроки восстановления (допустимую продолжительность нарушения) средств защиты свойств ИБ элементов ИТС при ЧС; - обеспечить ресурсы (материальные/технические, людские, финансовые и др.), требуемые для обеспечения и восстановления работоспособности средств и механизмов защиты ИБ при ЧС; - утвердить обязанности и ответственность в отношении восстановления процессов и механизмов обеспечения ИБ элементов ИТС бизнес-процессов организации при ЧС; - обеспечить четкое управление и координацию деятельности служб/подразделений организации по восстановлению средств и механизмов обеспечения ИБ элементов ИТС организации при возникновении ЧС. 6.1.3 На уровне служб/подразделений организации необходимо: - осуществлять оценку и обработку рисков, связанных с нарушением функционирования процессов и механизмов обеспечения ИБ ИТС организации (результаты оценки рисков, связанных с ИБ и влияющих на критичные бизнес-процессы, должны быть доведены до сведения владельцев риска и руководства организации); - сформировать (разработать) планы и регламенты (процедуры) действий по восстановлению процессов и механизмов обеспечения ИБ при возникновении ЧС; - определить требования к персоналу (службам) организации на период восстановления процессов и механизмов обеспечения ИБ, нарушенных при возникновении ЧС; - осуществлять контроль деятельности персонала и служб/подразделений организации по восстановлению процессов и механизмов обеспечения ИБ в рамках возложенных на них ролей; - отслеживать изменения внешней и внутренней среды организации, а также изменения, вносимые в архитектуру ИТС организации с учетом требований 4.5, и оценивать возможное влияние вносимых изменений на ИБ организации и процессы восстановления средств защиты ИБ. 6.1.4 На уровне исполнителей (в их зонах ответственности, определенных должностными обязанностями/инструкциями) необходимо обеспечивать обслуживание технических средств по обеспечению ИБ и реализацию мероприятий, определенных в соответствующих планах и регламентах, по восстановлению процессов и механизмов обеспечения ИБ, нарушенных при возникновении ЧС. |

6.2 Вопросы системы менеджмента информационной безопасности организации и менеджмента непрерывности бизнеса

6.2.1 Положения настоящего стандарта дополняют требования ГОСТ Р ИСО/МЭК 27001 (приложение А, раздел А.14), определяющие следующие цели и меры ИБ организации в контексте обеспечения непрерывности бизнеса:

- включение ИБ в процесс менеджмента непрерывности бизнеса: следует разработать и поддерживать управляемый процесс для обеспечения непрерывности бизнеса во всей организации, который учитывает требования ИБ, необходимые для непрерывности бизнеса организации (см. ГОСТ Р ИСО/МЭК 27001, приложение А, пункт А.14.1.1);

- непрерывность бизнеса и оценка риска: события, которые могут стать причиной прерывания бизнес-процессов, следует идентифицировать наряду с вероятностью и воздействием таких прерываний, а также с их последствиями для ИБ (см. ГОСТ Р ИСО/МЭК 27001, приложение А, пункт А.14.1.2);

- разработка и внедрение планов непрерывности, включая ИБ: следует разработать и внедрить планы для поддержания или восстановления работы и для обеспечения доступности информации на требуемом уровне и в требуемые сроки после прерывания или отказа критичных бизнес-процессов (см. ГОСТ Р ИСО/МЭК 27001, приложение А, пункт А.14.1.3);

- структура плана непрерывности бизнеса: следует поддерживать единую структуру планов непрерывности бизнеса для обеспечения непротиворечивости всех планов, последовательного учета в них требований ИБ и идентификации приоритетов для тестирования и поддержки (см. ГОСТ Р ИСО/МЭК 27001, приложение А, пункт А.14.1.4);

- тестирование, поддержка и пересмотр планов непрерывности бизнеса: планы непрерывности бизнеса должны регулярно тестироваться и обновляться для того, чтобы обеспечить их актуальность и эффективность (см. ГОСТ Р ИСО/МЭК 27001, приложение А, пункт А.14.1.5).

6.2.2 Рекомендации по организации деятельности по обеспечению услуг по восстановлению ИКТ и ИТС после ЧС, приведенные в приложении А настоящего стандарта, включают рассмотрение следующих основных областей:

- факторы стабильности внешней среды;

- управление активами, включая информационные активы организации;

- близость площадки, задействованной в восстановлении деятельности организации;

- управление отношениями с поставщиками;

- соглашения о привлечении внешних дополнительных ресурсов;

- обеспечение ИБ;

- активизация и прекращение использования плана восстановления после ЧС;

- обучение и подготовка;

- тестирование систем ИКТ в соответствии с планами непрерывности бизнеса;

- планирование обеспечения непрерывности бизнеса для провайдеров услуг (привлекаемых организаций) по восстановлению ИКТ организации после ЧС;

- документирование задач восстановления ИКТ и ИТС после ЧС и периодический пересмотр документации.

6.2.3 Основные средства восстановления ИКТ и ИТС после ЧС, рассмотренные в приложении В настоящего стандарта, включают:

- площадки для восстановления и их размещение;

- средства физического контроля доступа;

- физическая безопасность помещений;

- специально выделенные зоны;

- средства контроля влияния внешней среды;

- энергоснабжение;

- управление кабельной системой;

- противопожарную защиту;

- центр работы в чрезвычайной ситуации;

- помещения с ограниченным доступом;

- санитарно-гигиенические нормы и услуги, обеспечивающие жизнедеятельность человека;

- физические мощности и жизненный цикл вспомогательного оборудования;

- тестирование.

Для планирования непрерывности бизнеса в части обеспечения ИБ необходимо рассмотреть факторы риска ИБ в деятельности организаций с учетом положений разделов 4 и 5. При выборе перечисленных и (или) иных средств восстановления ИКТ и ИТС после ЧС необходимо оценивать потребность в реконфигурации используемых или использовании дополнительных мер ИБ (функций и механизмов обеспечения ИБ ИТС организаций), определенных требованиями:

- национальных стандартов в области защиты информации;

- ГОСТ Р ИСО/МЭК 27001 (приложение А), ГОСТ Р ИСО/МЭК 17799 (приложение А), ГОСТ Р ИСО/МЭК 15408-1, ГОСТ Р ИСО/МЭК 15408-2, ГОСТ Р ИСО/МЭК 15408-3;

- стандартов организаций, включая стандарты Центрального банка России [8], ОАО «РЖД», ОАО «Газпром», Ассоциации российских банков и других организаций;

- иных нормативных документов, содержащих своды правил (практик) и требования к мерам ИБ (функциям и механизмам обеспечения ИБ ИТС организаций).

При принятии решения организацией по использованию в своей деятельности документированных профилей риска (см. 5.2) рекомендуется разделы профилей риска, содержащие описание существующих и дополнительных защитных мер, сопровождать комментарием по их соответствию стандартизированным требованиям.

6.2.4 При реализации процедур восстановления ИКТ и ИТС после ЧС необходимо рассмотреть факторы рисков, связанные с выбором резервных площадок для восстановления.

Общие требования к процессу выбора резервной площадки для восстановления изложены в приложении С настоящего стандарта.

6.3 Восстановление и обеспечение функционирования процессов системы менеджмента информационной безопасности организации и защитных мер информационной безопасности при чрезвычайных ситуациях

6.3.1 В целях обеспечения управления ИБ в случае возникновения ЧС в планах обеспечения непрерывности бизнеса организации должны быть предусмотрены мероприятия по восстановлению нарушенных операций, процессов менеджмента ИБ (мероприятия по восстановлению штатного функционирования системы менеджмента ИБ организации).

6.3.2 Разработка и принятие организацией критериев и уровней управляемого снижения эффективности СМИБ организации, означающих предельные возможности по обеспечению ИБ организации в данных условиях, может стать важным положительным фактором. Разработка и принятие организацией критериев и уровней управляемого снижения эффективности СМИБ организации может быть основой для эффективного восстановления процессов деятельности в рамках СМИБ организации (предопределение точек регламентированного возврата в штатное состояние).

Критерии управляемого снижения эффективности должны быть соотнесены с установленными в Российской Федерации категориями ЧС и категориями возможных последствий для организации.

6.3.3 Необходимо рассмотреть следующие мероприятия, связанные с восстановлением процессов деятельности в рамках СМИБ организации:

- защита критичных информационных активов организации;

- эксплуатация защитных мер ИБ (функций и механизмов обеспечения ИБ ИТС организации);

- контроль (мониторинг) факторов рисков ИБ деятельности организации;

- менеджмент инцидентов ИБ организации;

- мониторинг ИБ критичных объектов эксплуатационной среды организации, а также используемых и подключаемых в режиме ЧС дополнительных мер ИБ организации;

- контроль соответствия установленным в организации нормам деятельности в рамках обеспечения ИБ организации в соответствии с требованиями планов по восстановлению штатного функционирования.

6.3.4 Основными задачами системы менеджмента ИБ организации в случае возникновения ЧС являются усиление контроля за соблюдением требований ИБ, установленных в стандартах и нормативных правовых документах федеральных органов исполнительной власти и внутренних документах организации, и восстановление в кратчайшие сроки нарушенных процессов и механизмов обеспечения ИБ (средств защиты) организации.

Необходимо исключить возможность негативного влияния вторичных рисков деятельности организации, вследствие частичной или полной утраты функциональных возможностей обеспечения ИБ ИТС организации, на процессы восстановления основной деятельности организации. Данные задачи следует решать в плоскости контроля системы менеджмента ИБ организации.

На период восстановления нарушенных процессов и механизмов обеспечения ИБ (средств защиты) менеджмент ИБ организации должен быть направлен (сосредоточен) на усиление организационных мер по обеспечению ИБ.

6.3.5 При возникновении ЧС должны особо соблюдаться требования:

- контроля доступа к информационным активам организации (в особенности лиц сторонних организаций, доминирующие полномочия которых могут быть определены их отношением к государственной системе предупреждения и ликвидации ЧС);

- физической безопасности и сохранности информационных активов организации (защита от повреждений и выноса/хищения);

- обязательной регистрации в журналах действий с критически важными информационными активами организации и сервисами ИТС, осуществляемых персоналом организации и представителями сторонних организаций.

Порядок реализации данных видов деятельности в условиях ЧС необходимо отражать во внутренних нормативных документах ИБ организации (политиках, положениях, регламентах, инструкциях для персонала). Должен быть установлен порядок проверки (проведения учений) готовности организации к выполнению данных требований в условиях ЧС.

6.3.6 В случае повреждения (в результате ЧС) механизмов системы контроля (удаленного) доступа менеджментом ИБ организации должны быть приняты меры по приостановке/запрету (на период восстановления) удаленного доступа к информационным активам организации. В этом случае может быть временно прекращен (запрещен) выход в Интернет, а также ограничен или запрещен для определенных компонентов ИТС обмен по телекоммуникационной сети организации.

6.3.7 При повреждении механизмов криптографической защиты и (или) их ключевой системы на период их восстановления необходимо рассмотреть меры по работе в особых условиях. Менеджмент организации должен рассмотреть риски и принять решение об исключении из режима работы в особых условиях механизмов криптографической защиты информации либо приостановить эксплуатацию компонентов ИТС организации, использующих поврежденные средства криптографии.

6.3.8 Должны быть установлены обязанности персонала для проведения комплекса мероприятий по восстановлению штатного функционирования СМИБ организации исходя из потребностей организации, в обязательном порядке включенные в должностные инструкции персонала организации, привлекаемого к восстановлению СМИБ организации и (или) отвечающего за него.

Должны быть назначены дублеры для основных исполнителей, привлекаемых и (или) отвечающих за восстановление СМИБ организации.

Вопросы привлечения персонала организации или иных лиц к мероприятиям, связанным с восстановлением штатного функционирования системы менеджмента ИБ организации, необходимо планировать в порядке первоочередности с учетом следующих условий:

- наличие персонала для работы в условиях ЧС и восстановление деятельности организации в границах основной или резервной площадки;

- необходимость участия персонала в восстановлении критически важной деятельности (основной, управленческой и т.д.) организации;

- компетенция и навыки персонала;

- предельный срок участия в деятельности по восстановлению штатного функционирования СМИБ организации.

Действия исполнителей ролей по восстановлению СМИБ организации и механизмов обеспечения ИБ (технических средств защиты) должны документироваться (например, в регистрационном журнале, закрепленном за каждым рабочим местом ИТС организации и критичным компонентом ИТС).

6.3.9 В организации должен быть определен и документирован порядок восстановления средств защиты компонентов ИБ ИТС организации, определяющий процедуры и последовательность восстановления.

Восстановление функций и механизмов обеспечения ИБ (средств защиты), нарушенных при аварии и (или) ЧС, необходимо начать с компонентов ИТС, обеспечивающих функционирование критичных (значимых для деятельности организации) бизнес-процессов.

Степень критичности бизнес-процессов и поддерживающих их компонентов ИТС следует устанавливать исходя из особенностей бизнеса организации и приемлемых рисков прерывания ее деятельности, связанных с нарушением ИБ.

6.3.10 Последовательность (приоритетность) восстановления средств защиты конфиденциальности, доступности, целостности и других свойств безопасности для критичных компонентов ИТС каждого бизнес-процесса организации должна быть определена исходя из рисков прерывания деятельности организации, связанных с нарушением данных свойств ИБ.

6.3.11 Последовательность (приоритетность) восстановления средств защиты может быть определена установленной в организации приоритетностью обеспечения защиты свойств ИБ применительно к восстанавливаемым критичным компонентам ИТС каждого бизнес-процесса организации.

6.3.12 Время восстановления всех нарушенных функций и (или) механизмов обеспечения ИБ (средств защиты), необходимых для безопасного функционирования компонентов ИТС бизнес-процесса, не должно превышать допустимой для бизнеса организации продолжительности нарушения непрерывности ИТС бизнес-процесса.

При невозможности выполнения данного условия в организации может быть рассмотрен вопрос о временном прекращении использования защитных мер.

6.3.13 Процесс восстановления нарушенной функции и (или) механизмов обеспечения ИБ (средств защиты) в организации должен быть обеспечен соответствующими ресурсами.

Резервные (запасные) части аппаратного обеспечения и копии инсталляционных носителей программ, необходимые для восстановления элементов аппаратного и программного обеспечения для средств защиты соответственно, должны быть доступны в требуемые для восстановления сроки и защищены от повреждения одновременно с восстанавливаемым средством защиты.

6.3.14 Особенности восстановления средства защиты сервисов ИТ, предоставляемых сторонними организациями (приоритетность восстановления средств защиты и сроки восстановления, непрерывность сервисов ИТ на период восстановления и др.), должны быть отражены в соответствующих соглашениях с конкретными организациями.

Приложение А

(обязательное)

Восстановление

информационно-коммуникационных технологий

после чрезвычайной ситуации

Предоставление услуг по восстановлению ИКТ после чрезвычайной ситуации независимо от того, обеспечивается ли оно внутренними силами организации или осуществляется с привлечением внешних ресурсов, должно соответствовать рекомендациям, описанным в последующих пунктах. Следование рекомендациям гарантирует, что услуги по восстановлению ИКТ после ЧС были реализованы после должного рассмотрения непредвиденных событий, могущих оказывать влияние на способность выполнения обязательств по обслуживанию, и взаимосвязанного уменьшения риска посредством предварительных соглашений с другими провайдерами услуг в данной области деятельности.

Следует отметить, что:

a) эти рекомендации будут в различной степени применимы к провайдерам услуг по восстановлению ИКТ после ЧС. Провайдеры услуг по восстановлению ИКТ после ЧС должны интерпретировать смысл этих рекомендаций в контексте конкретных мощностей и услуг, которые они предлагают или намерены предлагать;

b) когда провайдеры услуг по восстановлению ИКТ после ЧС заключают договор или оговаривают соглашения об уровне сервиса с организациями, необходимо учитывать вопрос близости площадки.

А.2 Стабильность внешней среды

Стабильность внешней среды важна для непосредственного функционирования центра по восстановлению, а также для безопасности и благополучия персонала при поездках. Коммунальные услуги, необходимые для функционирования центра по восстановлению, такие, как энергоснабжение и телекоммуникации, могут быть затронуты нестабильностью внешней среды. Безопасность персонала при поездках в центр по восстановлению и из него может зависеть от нарушений в работе транспортной системы. Благополучие персонала и общественная деятельность после работы также могут быть ограничены ненадежной внешней средой. Частое возникновение в крупном масштабе следующих видов действий будет указывать на лежащую в их основе нестабильность внешней среды:

a) забастовки;

b) демонстрации;

c) нарушения общественного порядка;

d) насильственные преступления;

e) природные бедствия;

f) пандемии;

g) намеренные атаки (например, террористические акты, биологические атаки).

А.3.1 Общая информация

Провайдеры услуг должны обеспечивать, чтобы активы, размещенные в их помещениях для восстановления ИКТ после ЧС, могли быть точно идентифицированы, установлены и своевременно извлечены, когда они потребуются организациям. Помимо вычислительного и взаимосвязанного оборудования активы включают прикладные программы, важнейшие записи, хранящиеся на носителях данных (магнитных или иных), и необходимую операционную документацию, которые размещают в операционных помещениях провайдеров услуг для восстановления ИКТ после ЧС и (или) аварии.

А.3.2 Права собственности и привилегии организации

Провайдеры услуг должны подробно документировать и актуализировать список активов, размещенных в их помещениях для восстановления ИКТ после ЧС. В случае привлечения провайдеров услуг список активов должен быть включен в договоры о предоставлении услуг, в которых должны быть соответствующие пункты для идентификации их прав собственности и привилегий.

А.3.3 Защита активов

Для всех активов, размещенных в помещениях для восстановления ИКТ после ЧС, провайдеры услуг должны обеспечивать выполнение следующего:

a) список активов поддерживается (это может быть осуществлено за счет использования менеджмента конфигурации систем и взаимосвязанных процессов, поддерживающих детали текущих версий документации, программных средств и всех остальных активов (ИСО/МЭК 20000 [9], [10] предоставляет руководство по учреждению менеджмента конфигурации));

b) все активы помечаются/маркируются способом, уникально идентифицирующим право собственности;

c) в случае предоставления услуг по восстановлению ИКТ после ЧС с привлечением внешних ресурсов организации и привлеченные провайдеры услуг не должны демонстрировать точные названия организаций в ярлыках/маркировке активов, чтобы не подвергать риску безопасность. Например, на оборудовании, размещенном на коллективно используемых стеллажах, ярлыки/маркировка не должны включать точные названия организаций.

Провайдеры услуг должны установить «системы»1) для защиты, поддержки, установления местонахождения, извлечения и возврата всех помеченных/промаркированных активов организации, размещенных в их помещениях, и обеспечить, чтобы активы организации для восстановления ИКТ после ЧС.

___________

1) «Системы» формируются из интегрированных и взаимодействующих компонентов процессов, ресурсов и реализованных элементов (таких, как техническая реализация средств контроля или практических приемов) для достижения заявленной цели.

a) размещали и хранили в безопасной среде;

b) поддерживали в хорошем рабочем состоянии с помощью установки соответствующих средств контроля влияния внешней среды;

c) не использовали или не перебрасывали для других целей, кроме установленных в договоре; и чтобы местоположение активов организации для восстановления ИКТ после ЧС было возможно точно отследить для извлечения.

В случае предоставления услуг по восстановлению ИКТ после ЧС с привлечением внешних ресурсов привлеченные провайдеры услуг должны обеспечивать, чтобы:

a) организации были проинформированы в случае перемещения их активов;

b) активы организации извлекали и возвращали в заранее определенные и согласованные временные интервалы, когда приходит запрос от организаций;

c) организации заранее предупреждались и их активы возвращались им в соответствии с надлежащими установленными и согласованными процедурами до начала любой конфискации или прекращения работы.

Организации должны рассмотреть следствия хранения данных для восстановления после ЧС и других активов за национальными границами и обеспечить соответствие всем необходимым в данном случае правовым и нормативным требованиям.

А.3.4 Доступность документации

Провайдеры услуг (если этого требуют их соглашения об уровне сервиса) и организации должны поддерживать резервные копии планов, процедур на случай ЧС/аварии и другой важной документации для осуществления менеджмента аварий и ЧС, включая подробности того, как связаться с персоналом, и о точках доступа для аварийных услуг. Такие резервные планы, процедуры и другую важную информацию необходимо хранить во внешних легкодоступных местах.

Площадки для восстановления после ЧС должны находиться в таких географических регионах, которые вряд ли будут затронуты той же ЧС/аварией, что и основные площадки организаций. Вопрос близости площадок и соответствующих рисков следует принимать во внимание, когда провайдеры услуг по восстановлению ИКТ после ЧС заключают договор и обговаривают соглашения об уровне сервиса с организациями.

А.5 Менеджмент отношений с поставщиками

А.5.1 Общая информация

Провайдеры услуг должны оценивать соответствующие риски, а затем принимать адекватные меры для обеспечения того, чтобы критически важное оборудование и услуги могли быть предоставлены их поставщиками в заранее определенные и согласованные временные интервалы. Такими поставщиками могут быть исходные производители оборудования и (или) фирмы-поставщики.

Приведенные ниже рекомендации применяют только к оборудованию, предоставляемому провайдерами услуг. Организациям, разместившим свое оборудование на площадке для восстановления, следует оформить собственные договоренности со своими производителями или поставщиками оборудования.

А.5.2 Поддержка критически важного оборудования

Провайдеры услуг должны установить процедуры для обеспечения специальной поддержки критически важного оборудования его поставщиками, например процедуры для обеспечения замены и поставки критических компонентов ИКТ в заранее определенные и согласованные сроки.

А.5.3 Система поставки

Провайдеры услуг должны обеспечить, чтобы была разработана система поставки, управляющая поставкой оборудования, как новых приобретений, так и замены. Система должна охватывать следующие аспекты:

a) формы поставки и время выполнения заказа на оборудование и запасные части;

b) гарантийный период в случае любых возникающих дефектов;

c) соответствующую предлагаемую поддержку с точки зрения установки, введения в строй и обучения при необходимости;

d) для каждого критически важного компонента ИКТ предоставление дополнительной информации, включая:

1) описание - название, номер устройства и дату приобретения;

2) производителей;

4) наличие;

5) сроки поставки и установки.

А.5.4 Оборудование, предоставляемое третьей стороной

Провайдеры услуг должны обеспечить, чтобы в случае, когда оборудование может быть предоставлено третьей стороной в аренду или в наем, договоры с такими поставщиками включали следующие положения:

a) ремонт и замена неисправных частей в случае неправильного срабатывания оборудования;

b) идентификация оборудования, не покрывающегося страховкой;

c) сроки и условия возвращения поставщикам арендованного оборудования.

А.5.5 Персонал, предоставляемый третьей стороной

Провайдеры услуг должны установить процедуры для обеспечения квалификации и надежности персонала поставщика, непосредственно вовлеченного в поддержку их услуг по восстановлению. Это должно охватывать персонал, предоставляемый поставщиками для:

a) технического обслуживания и ремонта средств и оборудования на месте и вне места эксплуатации;

b) обеспечения постоянной поддержки услуг в помещениях провайдера услуг в качестве работающего по договору персонала для провайдеров услуг. Эти договоры должны охватывать:

1) предоставление замены в заранее определенные и согласованные сроки, если предоставляемый и работающий по договору персонал недоступен или не способен выполнять порученные задачи по восстановлению ИКТ после ЧС;

2) подтверждение любых необходимых проверок надежности работающего по договору персонала.

А.6 Соглашения о привлечении внешних ресурсов

А.6.1 Общая информация

Провайдеры услуг могут оформлять соглашения о привлечении внешних ресурсов со своими поставщиками на временной или постоянной основе. В отличие от менеджмента отношений с поставщиками третьей стороны, связанного с оборудованием и услугами, предоставляемыми поставщиками, провайдер услуг может обладать меньшей степенью контроля в любом соглашении о привлечении внешних ресурсов. Поэтому выбору и менеджменту отношений с привлеченными поставщиками следует уделять больше внимания. Это включает обеспечение понимания поставщиком специфики деловых потребностей провайдера услуг, более строгие договорные соглашения, более тщательные периодические проверки соглашений о привлечении внешних ресурсов, внимательную проверку средств контроля безопасности поставщика, а также квалификации и надежности персонала поставщика.

Такие соглашения о привлечении внешних ресурсов не должны оказывать влияния на способность провайдеров услуг оказывать услуги организациям. Кроме того, основная ответственность за оказание услуг по-прежнему лежит на провайдерах услуг и не может быть возложена на третью сторону.

А.6.2 Информированность поставщиков

Провайдеры услуг должны обеспечить, чтобы все внешние стороны, вовлеченные в механизм привлечения внешних ресурсов, включая субподрядчиков, сознавали свои обязанности и обязательства по поддержке услуг провайдера услуг. Например, следует проводить периодические информационные совещания для всех привлеченных поставщиков.

А.6.3 Договорное соглашение

Провайдеры услуг должны обеспечить, чтобы обязанности и обязательства привлеченных поставщиков, включая их субподрядчиков, были зафиксированы в договорных соглашениях. Например, привлеченные поставщики должны пополнять ресурсы в заранее определенный и согласованный период времени.

А.6.4 Периодическая проверка

Провайдеры услуг должны проверять риски привлечения внешних ресурсов поставщиков по крайней мере ежегодно. В ходе проверок необходимо изучать:

a) финансовое благополучие и жизнеспособность поставщиков;

b) новые возможности альтернативных поставок.

А.6.5 Средства контроля безопасности поставщиков

Провайдеры услуг должны обеспечить, чтобы всеми сторонами, вовлеченными в соглашения о привлечении внешних ресурсов, был принят идентичный уровень физических, логических и других средств контроля безопасности для ограничения и защиты доступа к функциям провайдера услуг, осуществляемым с привлечением внешних ресурсов. Это должно охватывать все взаимосвязанное оборудование, программные и аппаратные средства и помещения.

Провайдеры услуг должны также обеспечить проведение ими регулярных аудитов всех физических, логических и других необходимых средств контроля безопасности, устанавливаемых привлеченными сторонами.

А.6.6 Качество персонала поставщика

Провайдеры услуг должны обеспечить, чтобы у всех привлеченных поставщиков были формальные политики и процедуры в отношении найма персонала для предоставления услуг. Эти политики и процедуры должны быть частью договорного соглашения с привлеченными поставщиками и включать:

a) требования к квалификации и опыту персонала;

b) необходимость проверки (проверок) надежности персонала поставщика, когда это нужно;

c) политики, касающиеся, например, этики, поведения, полового или расового притеснения;

d) политики и процедуры, связанные с мониторингом функционирования;

e) политики и процедуры, касающиеся замены персонала.

А.7 Информационная безопасность

А.7.1 Общая информация

Провайдеры услуг должны обеспечить, чтобы ИБ организаций не подвергалась риску, а для этого им может потребоваться инвестировать дополнительные ресурсы для выделения и поддержки ИБ организаций.

Провайдеры услуг должны сообщать о физических, логических и других механизмах обеспечения безопасности (включая менеджмент инцидентов (и слабых мест) ИБ) организациям и согласовывать с организациями применимость механизмов обеспечения безопасности при активации плана на случай ЧС. Помещения и оборудование для восстановления после ЧС необходимо подвергнуть оценке, чтобы убедиться, что они соответствуют требованиям организаций к защите.

Для обеспечения выполнения соответствующих требований безопасности провайдеры услуг должны придерживаться требований ИСО/МЭК 27001 [11] и ИСО/МЭК 27002 [12].

А.7.2 Изолирование систем информационно-коммуникационных технологий

Провайдеры услуг должны обеспечить, чтобы информация системы ИКТ одной организации не была доступна или не стала известна системе ИКТ другой организации, если только это не разрешено. Провайдеры услуг должны создать средства для идентификации и физического и логического изолирования размещенных в их помещениях различных систем ИКТ, которые:

a) поддерживают и сопровождают различные внешние поставщики;

b) абонированы разными организациями.

А.7.3 Ограничение и разделение персонала

Провайдеры услуг в своих помещениях для восстановления при необходимости должны создать средство для идентификации и ограничения доступа различного персонала к системам ИКТ и информации для обеспечения того, чтобы:

a) существовали ограничения физического доступа к помещениям, вмещающим системы ИКТ. Например, системы ИКТ с разными требованиями защиты должны быть размещены в разных сооружениях или участках/ помещениях, чтобы могли быть надлежащим образом реализованы средства физического контроля доступа;

b) рабочие участки, используемые персоналом провайдера услуг, организации и поставщика, были спланированы и спроектированы с учетом конфиденциальности и секретности информации, которые в этом случае являются главными требованиями при проектировании, например, применительно к сооружениям и (или) выделенным отдельным участкам/помещениям для использования персоналом различной принадлежности.

А.7.4 Передача данных

Провайдеры услуг должны обеспечить поддержку целостности и конфиденциальности данных организации для восстановления после ЧС во время передачи (электронным или физическим способом) на площадку для восстановления после ЧС и с нее с учетом договорных обязательств перед организациями.

А.7.5 Менеджмент инцидентов информационной безопасности

Провайдеры услуг должны обеспечить, чтобы обо всех инцидентах ИБ и слабых местах безопасности быстро сообщалось соответствующим органам и принимались необходимые меры. Должна существовать полностью совместимая с ГОСТ Р ИСО/МЭК ТО 18044 схема менеджмента инцидентов ИБ.

А.7.5.1 Процедуры

Должна быть установлена формальная совокупность процедур для разрешения вопроса инцидентов (и слабых мест) ИБ (включая физические). Она должна охватывать:

a) обнаружение всех инцидентов (и слабых мест) ИБ и взаимосвязанные процедуры и пути их распространения;